Los ataques de ayer sobre sitios norteamericanos clave en la infraestructura de internet dejan claras varias cosas: la primera, que desde el supuesto origen de internet en los años ’60 como proyecto militar de red distribuida que conformase un conjunto difícil de atacar, hemos tardado más de cinco décadas en crear una manera viable y relativamente sencilla de tumbarla.

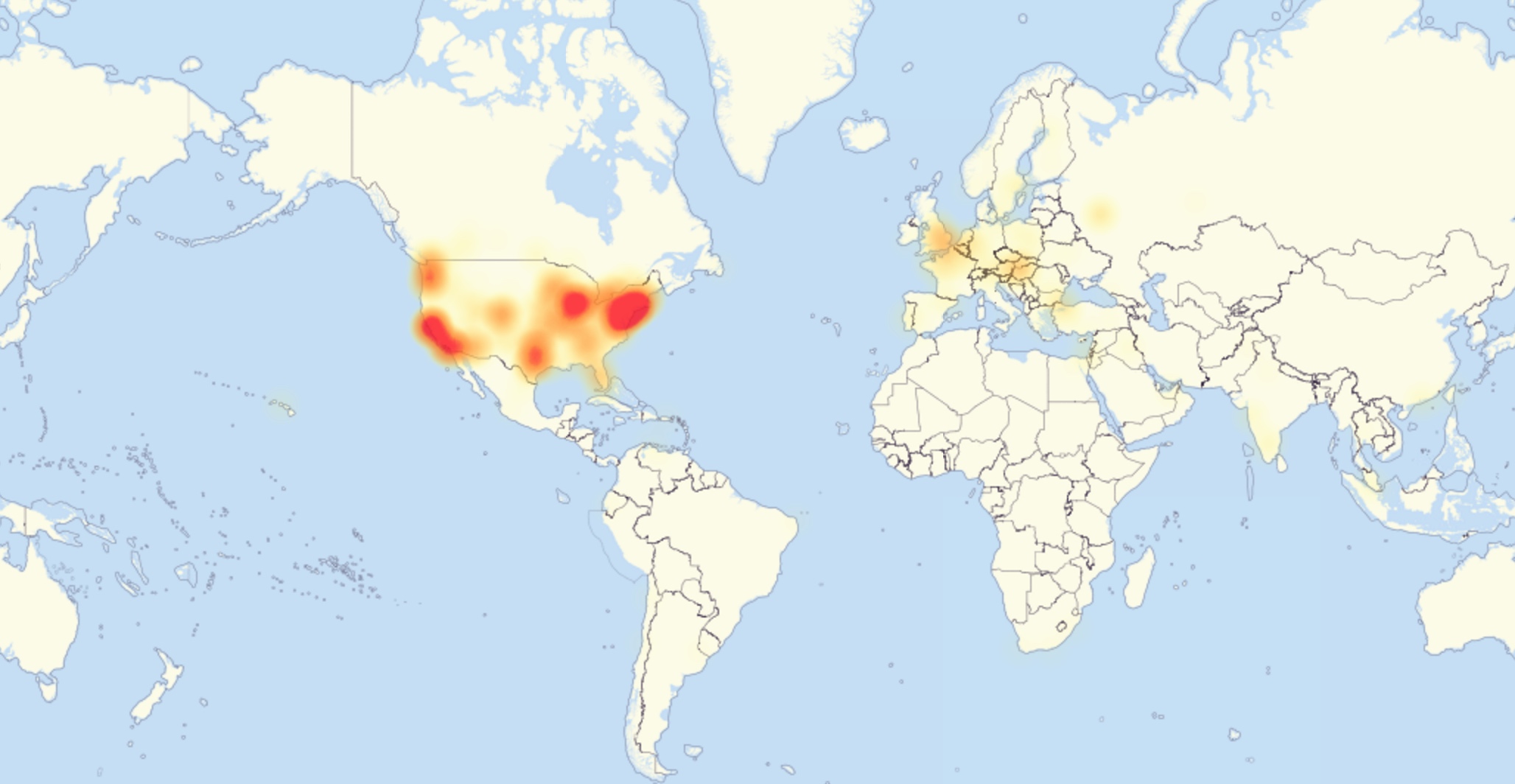

Desde el punto de vista de un europeo, los ataques de ayer pueden haber parecido relativamente poca cosa: esta página estuvo caída o con acceso irregular durante aproximadamente dos horas, que simplemente me tomé con filosofía sabiendo que las causas no estaban en ninguna cuestión atribuible a mi servidor y no había, por tanto, nada que pudiese hacer al respecto. Pero el mapa de los ataques, que provocaron problemas de acceso en sitios como Twitter, Netflix, Spotify, Airbnb, Reddit, Etsy, SoundCloud o The New York Times entre otros, y su modus operandi, atacando servidores de DNS, deja claro que se trataba de una fase más en los ensayos que alguien está llevando a cabo para conseguir un auténtico «kill switch« para internet, una forma de que toda la red deje de funcionar completamente de manera coordinada.

La constatación del ataque eleva a Bruce Schneier a la categoría de auténtico profeta: el investigador norteamericano fue la única persona que lanzó en su página, ahora hace algo más de un mes, la alerta de que alguien estaba tratando de aprender cómo tumbar internet. De hecho, vinculó ese proceso de aprendizaje paulatino con los ataques a la página de otro investigador norteamericano especializado en seguridad, Brian Krebs, en los que se empleó la misma metodología, un tema sobre el que Schneier lleva alertando desde nada menos que el año 2014: una explotación de vulnerabilidades no en ordenadores, sino en dispositivos conectados a la llamada internet de las cosas, tales como grabadores digitales, cámaras, monitores de bebés o routers domésticos. Concretamente, el ataque parece provenir de la combinación de dos factores: por un lado la compañía china XiongMai Technologies, cuya línea completa de dispositivos, vendidos en todo el mundo y completamente vulnerables, fueron con bastante probabilidad los utilizados para llevar a cabo el DDoS, y por otro, Mirai, el malware utilizado para coordinar esos dispositivos. La compañía china acepta su responsabilidad en el ataque y afirma que hizo todo lo posible por arreglar las vulnerabilidades en cuanto supo de ellas en septiembre de 2015, y que los dispositivos implicados fueron vendidos con anterioridad a esa fecha.

Trazar el origen de los ataques puede resultar enormemente complejo. Podría tratarse de una escalada más en la ciberguerra entre los Estados Unidos y Rusia que el vicepresidente Biden evidenció con sus declaraciones tras considerar probado el papel del gobierno de Vladimir Putin en el origen de los ataques a la convención nacional demócrata y en la revelación de los correos electrónicos de Hillary Clinton, podría ser algo completamente diferente, una represalia de seguidores de Wikileaks por el corte del acceso a internet de Julian Assange en la embajada ecuatoriana, o incluso tener algún otro origen desconocido, pero la sensación de que la base sobre la que llevamos años edificando cada vez más partes de nuestra vida puede ser objeto de un ataque global que inhabilite completa y globalmente su uso resulta profundamente intranquilizador. Y ante esto, además, no hay Plan B. No, no hablamos de un poco de ansiedad por no poder ver Twitter… hablamos de no poder pagar en sitios, de no tener acceso a contenidos, de problemas en la coordinación de los servicios básicos, de interrupción de comunicaciones fundamentales… de problemas verdaderamente graves. El mundo, hoy, funciona gracias a internet.

La estabilidad de internet, en peligro por algo que podría haberse evitado tomando las medidas oportunas en su momento. Vendemos dispositivos fabricados por compañías completamente irresponsables, y los ponemos en manos de millones de personas suficientemente ignorantes como para asumir la responsabilidad de protegerlos. ¿Qué podría salir mal?

ACTUALIZACIÓN: el Chief Strategy Officer de Dyn, Kyle York, publica una nota en la página corporativa tratando de dar explicaciones sobre el ataque con un timeline del mismo, aunque dice que no darán toda la información para protegerse contra futuros ataques. Los dieciocho datacenters de Dyn distribuidos por todo el mundo fueron atacados a la vez, en momentos únicos, planificados y concurrentes, desde decenas de millones de direcciones IP. Las pérdidas para las páginas afectadas se estiman en torno a los $110 millones. Mientras, un artículo de Zack Whittaker para ZDNet enuncia la tesis de que esas páginas que cayeron debido a los ataques tienen mucho que revisar en sus procedimientos, y que lo mínimo que pueden hacer si su negocio depende de internet es tener un plan B.

ACTUALIZACIÓN: XiongMai Technologies lanza una retirada de sus productos defectuosos, los que fueron vendidos antes de la corrección de las vulnerabilidades en septiembre de 2015, únicamente para el mercado norteamericano.

This article is also available in English in my Medium page, “In case anybody hadn’t noticed, the internet is very vulnerable»

Hombre, es justamente lo contrario; la red está pasando de ser distribuida a ser centralizada y ésta es su vulnerabilidad.

Los grandes actores de internet: Google, Amazon, Twitter, Facebook/Whatsapp, Instagram, etc están haciendo un esfuerzo no disimulado por recentralizar internet. Y contra este esfuerzo hay muy pocas voces críticas pero, en cambio mucha palmadita en la espalda.

A por una red distribuida cuanto antes. Hay que dejar de empoderar a los grandes centralizadores.

En realidad las redes de Google, Amazon, Facebook, etc. son también redes distribuidas, y el problema no parece haber estado en ellas, sino en Dyn, que no sé si su red es tan distribuida como las otras.

Yo más bien diría que ha sido el triunfo de las redes distribuidas. El ataque fue un DDOS. Es decir, un DOS distribuido.

Dyn tiene dieciocho datacenters distribuidos por todo el mundo. El ataque envió peticiones desde varias decenas de millones de direcciones IP de forma coordinada y concurrente a todos ellos. Pueden haber cometido errores, sí, pero distribuidos sí que estaban… el problema es que hemos descubierto cómo tomar control de millones de dispositivos fabricados por irresponsables y en manos de auténticos ignorantes para lanzar ataques fácil y económicamente desde ellos hacia donde nos dé la gana. En este momento no está a salvo ni Google (que por cierto, no me extrañaría que no fuese el siguiente en ser atacado, considerando su valor como símbolo…)

Vaya por delante que no pretendo caer en el negacionismo, me parece bien que se alerte del peligro y se denuncie la estupidez que supone que haya tantos dispositivos IoT abiertos de patas. Ahora bien, ataques de botnets los hay todos los días, y si nos hemos enterado de que este existió es porque tuvo éxito.

Cabe preguntarse si tal éxito fue posible en parte por las características particulares del objetivo (Dyn). Si el atacado fuera Google, ¿el ataque habría sido el enésimo fracaso inadvertido para el público?

Lo cierto es que el sistema DNS es de las cosas más centralizadas de Internet, y sus peticiones y respuestas ocupan solo unos pocos bytes, por lo que es más fácil tumbarlo por inundación. Todo el mundo tiene su red dimensionada en base a su uso, y el ancho de banda necesario para Dyn está órdenes de magnitud por debajo del de Youtube.

Hubo 3 oleadas de ataque. La primera fue efectiva durante 2 horas pero afectó solo a la Costa Este USA. La segunda su efectividad duró la mitad, pero afectó a una zona más amplia (mayormente USA). La tercera fue mayormente inefectiva según el CSO de Dyn. Presumiblemente el atacante puso toda la carne en el asador, pero sus efectos fueron muy limitados geográfica y temporalmente, y en solo unas horas Dyn aprendió a amortiguar el ataque.

Dicho esto, es hora de las moralejas:

– El sistema DNS debería ser rediseñado para ser más distribuido.

– Los dispositivos IoT no deberían ser tan estúpidamente «cándidos», y ya no solo porque puedan ser usados para una botnet, sino también porque si tengo un dispositivo «cándido» en mi red local entonces tengo un problema. Ese dispositivo «cándido» puede ser usado como punto de inicio para atacar el resto de mi red desde dentro.

Resulta una pregunta básica (la final). Nada comparable entre lo que puede salir mal dando una pizarra con pizarrín (incluso papel y lapiz) con dar un smartphone (o un «simple» receptor/emisor de mensajes domésticos)… a que no?

Me dejas muy tranquilo Enrique :D

Josplis, yo ayer resetando las networks del móvil porque no me iba bien la conexión y resulta que era un ataque global :O

Flipas! En España a la última en cyber seguridad como siempre… aquí nos tocarán un poco y nos hunden la flota.

Si bien hemos comprobado que la Red es vulnerable, algo que no solo sospechábamos sino que sabíamos por caso anteriores, también comprobamos que el fallo tiene un efecto limitado en el tiempo y lo que es mas asombroso, que sus efectos prácticos, si bien son molestos no son dramáticos,

Y digo que es asombroso, porque en contra de muestras creencias mas arraigadas, ninguna central nuclear, red electrica, bomberos, ferrocarriles, hospitales, ejercito etc etc. han tenido han pasado por horas dramáticas, si no que solamente su funcionamiento normal se ha visto levemente perturbado,. .

Nuestra dependencia de la red, con ser grande no es dramática, retrasar una compra a Amazon unas horas, o no poder leer esta página, es molesto, pero nada comparable con que un cirujano no sepa que hacer a la mitad de una operació, o que un tren choque con otro porque los semáforos no funcionan.

Si alguien tiene pensada la guerra cibernética y paralizar un país a través de las redes, que calcule seriamente que con todo su potencial. sólo lo podrá conseguir parcialmente y durante algunas horas, desde luego insuficiente para poner un país de rodillas.

A lo largo de mi vida profesional ha habido tres momentos dramáticos. El primero fue la llegada del año 2000, donde los agoreros pronosticaron todo tipo de males que no se produjeron. En menor grado, el día bisiesto del año 2000, porque dudábamos del correcto funcionamiento de los calendarios automáticos puestos en infinidad de programas, pues no estaba muy claro si ese año iba a ser bisiesto o no, pues por un lado, la regla dice, que los años múltiplos de cuatro son bisiesto, excepto los años acabados en 00, pero algunos sabían que se añadía otra regle, que en cambios de siglo, si los dos primeros dígitos, es decir el 20 del 2000, eran múltiplo de cuatro, se saltaba la excepción,. Se cumplió la regla y hubo un día bisiesto y por chamba, los que no lo habían previsto en sus rutinas. tendrán funcionando sus calendarios perfectamente a hasta el año 2100, pero la angustia de como funcionarían los programas, no nos la quitó nadie, aunque nada angustioso ocurrió.

Mas grave, aunque solo afectaba a España, fue la incorporación de la peseta al euro, pasábamos de una moneda sin decimales a una con decimales, y cambiar todos los cálculos monetarios para permitir el manejo de céntimos, era terriblemente complejo, pues muchas rutinas de cálculos de interesas y cosas así se desconocía con que precisión funcionaban internamente. Tampoco pasó nada de importancia.

Parece que en contra de lo previsto, el mundo sigue andando aun que se caigan los ordenadores.

Me parece que usted no comprende ni por asomo la dependencia de todos los servicios (estatales y empresariales) sobre la red de comunicaciones, y cómo la caída de internet puede provocar efectos devastadores. No por la caída de Twitter o por servicios de este estilo, eso eslo de menos; sino por todos los demás servicios básicos que dependen del funcionamiento de internet, como redes de distribución de alimentos, servicios, y prácticamente TODO lo que usamos en nuestro día a día. El mundo no va a seguir andando al ritmo al que vamos si se «caen los ordenadores»

Una caída de días provocaría un colapso, fíjese si es grave.

Lo que Vd, (y yo), no comprende es que pudiendo suceder eso que cuenta, simplemente no ha sucedido. La caída de la red fue grave, pero todas esas tenebrosas consecuencias que esperábamos no se han producido.

Para mi es señal o de que somos muy alarmistas, o que la dependencia actual de Internet es menor de lo que aparenta, Y no es solo en este caso, la red se ha caido por sabotaje o accidente en muchas ocasiones al menos localmente. Por ejemplo, Japón sufrió un terremoto devastador en el 2011 y pese a ser un pais informáticamente muy avanzado, las consecuencas terremoto no se vieron agravadas por la caida de la red,

Killing the Internet will make things uncomfortable; the ‘kill switch’ for modern society is knocking out electricity.

Killing the internet… algo brutiño, pero muy cierto (por lo del interruptus…. y más con fabricantes de cauchos de mala calidad!!).

¿Red distribuida? No sé mucho de redes pero si cada vez que accedes a una direccón que se basa en p.ej. algo.com, tiene que ir el mensajito a consultar un DNS y obtener la IP, que resulta que hay relativamente pocos, y si encima unos cuantos manejan mucho trafico pues están haciendo «un pan como unas obleas «,

Pero si eso lo ve cualquiera, que poco se han cuidado el diseño de redes para ser más inmune a ataques centralizados.

Admito que hace años, se pasara por alto pero, ¿Porqué se mantienen esas arquitecturas? Esa es la pregunta. Igual las OTTS que sacan pasta de internet tendrían que hablar con las operadoras y ponerse de acuerdo para financiar los cambios necesarios.

Igual les resulta más rentable seguir como ahora. Lo único que sé, que como usuario unos y otros nos tienen que dar una solución. Y no vale, el huy… esto es muy dificil… el malware fulanito, unido con la conjunción de los planetas. El problema lo conocemos. Y si se permiten agujeros de seguridad, estilo a los cacharros IoT que le vamos a hacer, que apechugen que a final de mes cuando viene la factura del ISP o del spotify, nadie te va a descontar un duro por esto.

Me parece que pocas veces veo una colección de opiniones que parece que ni se han molestado en confirmar, sino que sueltan lo primero que se les pasa por los dedos.

Recomedaría a todos el leer las entradas de Wikipedia:

https://es.wikipedia.org/wiki/Sistema_de_nombres_de_dominio

https://en.wikipedia.org/wiki/Domain_Name_System

antes de seguir escribiendo.

Los servidores DNS son los que traducen un dominio en una dirección IP. Por ejemplo en el momento de escribir esto museo8bits.es equivale a 188.78.9.223 (en mi caso puede cambiar de un día para otro, pues uso IP dinámica) En cambio enriquedans.com resuelve a 178.62.138.32 y dudo mucho que cambie mientras no lo haga de proveedor de alojamiento.

CUALQUIERA puede montar un servidor de DNS. Le basta una Raspberry Pi y recompilar para ARM el soft de servidor de DNS. De hecho muchas empresas los tienen en sus redes corporativa precisamente para evitar que un ataque de estos deje KO todo su servicio. Es más, NI SIQUIERA LO NECESITAS. solo tienes que buscar el fichero HOST e incluir allí las IPs de los sitios que más frecuentes. Te perderás todos los posibles cambios (si Enrique muda su alojamiento, las DNS resolverán a la nueva IP, por poner un ejemplo) pero te hace inmune a un ataque de estos.

Cualquier usuario de Linux sabe donde está, pero para el resto, leed

https://es.wikipedia.org/wiki/Archivo_hosts

El tema es que lo que puedes montar es un servidor de tipo caché, mientras que los maestros está muy restringidos. Recordad el ataque por envenenamiento de DNS, que hizo que se restringieran mucho las cosas.

¿Que es lo que sí pasa? Yo todavía recuerdo como el servicio de Timofónica era de pésimo en adelante, con nuevos dominios que tardaban hasta un mes (sip, no exagero un pelo) en refrescarse. Desde entonces (desde el módem de 56Kb al primer ADSL ) han mejorado, pero aún así la ultima vez que los usé (con mi primera fibra) decidí que una y no más, y volví a usar los de Google, que son lo que utilizo desde que los abrió al público.

Si nuestro proveedor de internet hiciera los deberes, no saturaríamos tanto ciertos servidores, haciendo que un ataque a ellos devenga en hecatombe. Si los administradores hicieran lo mismo, tendrían configuradas muchas alternativas para que si el atacado no responde, lo haga uno alternativo que no dependa del atacado a su vez… pero aquí siguen abundado los administradores de ADMIN, ADMIN (usuario y PW por defecto de legión de cosas) porque los verdaderos profesionales salen demasiado caros para unos idiotas (y que me perdonen los idiotas por semejante improperio) que si habláramos de construcción y no de informática, confunden al arquitecto con el aprendiz de peón de albañil y pretenden pagarle lo mismo.

El problema no es nuevo, Enrique ya lo comentó varias veces, pero en el reinado del XP era algo pero que más que sabido que de 1/4 a casi la mitad de los BOTs (entonces PCs) eran máquinas Windows tras las redes de Telefónica (sip, no nos olvidemos de la legión de clientes sudamericanos) ¿Se hizo algo al respecto? ¿Se amenazó a Timofónica con que o solucionaba semejante estercolero o se le cerraban las conexiones? NO. Lo más que llegué a ver es que el correo de mi dominio, entonces en una IP de Telefónica fuera rechazado sistemáticamente por venir de un segmento infectado.

Ahora son los fabricantes chinos que anteponen el beneficio a la satisfacción y seguridad de sus clientes los que causan este problema. Lo primero no olvidemos que si quemamos todo trasto Made in China nos quedaremos casi desnudos y sin nuestros inteligentes cachivaches. Pero es que lo que hemos sembrado es la corrupción y el dinero fácil en lugar de las ideas capitalistas de Henry Ford.

¿Alguien nos ha proporcionado alguna herramienta para verificar si nuestro router, SmartTV Camara IP o botoncito de Amazon está infectado? No digo curarlo, sí al menos saberlo… De momento no he leído nada al respecto.

En pocas palabras, mientras Skynet no tome consciencia, no nos tenemos que preocupar de que un ataque de esos pueda dirigir un misil norcoreano a La Moncloa. Y al igual que con los militares, seguro que todo banco que se precie de tener seguro su dinero no permitirá chapuzas como las que vemos a diario. Otra cosa son las empresas, comenzando por las grandes consultoras, esas que hemos visto implicadas en Punica o la Gurtel…

Y por cierto, la solución más fácil contra un ataque de esos es denegar por dos días a la IP que lance más de x consultas por fracción de tiempo (del milisegundo a la media hora) y/o poner más máquinas a atender el servicio.

El ataque se ha parado, pero los atacantes siguen ahí fuera. Y como dijo Gengis, el coste de superar la muralla china es lo que pagas al centinela que sobornas…

Se puede despotricar lo que se quiera contra Un operador, pero la realidad es que DYN tampoco lo tenía muy previsto, como explica Chema Alonso:

http://www.elladodelmal.com/2016/10/winter-is-comming-algunas-reflexiones.html

Por cierto la moda de poner como DNS, a los de google, puede solucionar el problema o agravarlo:

Si todos concentramos el tráfico hacia google, estás creando una centralización del tráfico hacia un servidor, que podrán ser muy buenos los señores de google, gestionando estos problemas, pero si se les cuela, el problema se agrava. No creo que estas recetas mágicas sean muy profundas…. Si pago al operador, una conexión, deberá ser este el que tenga un DNS blindado. Pero si el problema lo tiene un DNS raiz, pues serán los responsable del raiz los que tengan que tenerlo blindado.

El tocar tu fichero hosts tampoco es una receta, quizás para un par de IPs, pero no veo que solucione nada tampoco. El bricolaje lo dejo para jugar en mi LAN local, lo que es exigible, es que como usuario que paga se me de el servicio IP igual que el de voz, luz, agua, etc. Y si este servicio le han fallado a mi operador, será el que lo exija.

Y que los responsables apechugen económicamente con el lucro cesante ocasionado sin son responsables por negligencia. Y si tienen que contratara doctores cum laude lo hagan y paguen lo que corresponda. Ahora le toca a DYN demostrar que estaban protegidos.

Aparte, Estamos de acuerdo en lo fundamental.

Creo que esta vez andas equivocado, precisamente lo que ha tirado la red es lo que no esta distribuido.

Internet esta diseñada para que si se cae un nodo tenga por donde pasar la informacion. En cambio el sistema DNS, que ha sido el atacado, depende de unos servidores muy especificos de los que cuelgan todos los demas mediante ramificaciones. Al atacar a una de las ramas principales, de la que cuelgan muchas otras, gran parte del sistema ha fallado.

¿Significa esto que Internet es vulnerable en su totalidad? Es mas vulnerable mientras mas centralizado sea, y si no hay inversion para descentralizarlo esto no cambiara.

Excelente la exposición y un análisis coherente de los por qués evidentes y en la sombra que nos han llevado a la situación actual, que, lejos de ser casual, es fruto de intereses económicos a corto plazo sin medir las consecuencias (inseguridad) y lo de siempre, Poderoso Caballero.

A costa de lo que sea y como sea. Lo de jugar a ser Dioses, utilizar la tecnología existente y la que aún no está popularizada sin el debido control, manipulando su uso pero sin el debido control hasta que se utilice mal de verdad y nos juegue una mala pasada a todos es como vivir con Alicia en el País de las Maravillas. Con su conejo loco y todo. En fin.

Qué falta de visión y exceso de prepotencia hemos tenido todos y nos encontramos ahora con el funcionamiento del «internet de las cosas».

¿O es que hay un plan B y no lo sabemos?¿O me he perdido algo? Voy a contar ovejitas y a tragarme un antivirus, por si acaso empiezan a popularizarse los hologramas, LOL!

Casi nadie entiende el problema real. Los servidores DNS se comunican constantemente entre ellos para mantener su información actualizada, como una forma de evitar que se tenga que recorrer toda la red DNS para cada consulta. Y es que eso sería costoso en tiempo. Ya que habría que preguntar a los servidores raiz cuales son los servidores autorizados para una determinada etiqueta (.com, .net, .es, etc.). Luego cogiendo uno de los servidores de la respuesta del servidor raiz, se le pregunta por el nombre de dominio en sí. Por ejemplo twitter.com. Y te dice qué servidores tienen la información. Y entonces habría que preguntarle a uno de esos servidores de la respuesta, la IP de Twitter. Y evidentemente no hay una sino muchas. Una de las funciones de los servidores DNS es balancear el trabajo y citar los servidores menos cargados primero. Precisamente para ahorrarle al usuario este tortuoso camino de peticiones y respuestas, y a la vez para tener la información actualizada, la red DNS evita que todos los clientes pidan la información siempre a los servidores autorizados (en este caso a uno de la red dynect.net). El DNS que consultamos mantiene una base de datos de los dominios más comunes y para actualizarla confía en otros superiores. Pero algunos servidores sí necesitan en algún momento conectarse con los DNS autorizados para distribuir la información a otros y ahí está el problema, porque cuando la red DNS autorizada falla, se propaga el fallo borrando las IPs válidas de todos los servidores, hasta que llega a los usuarios finales que entonces no pueden acceder. Y no es que Twitter o Facebook caigan, sino que a pesar de seguir funcionando perfectamente, nuestro ordenador es incapaz de hallar el camino a ellos.

Algo de información sobre el incidente ocurrido el fin de semana:

https://blogs.protegerse.com/laboratorio/2016/10/24/que-sabemos-del-ataque-ddos-que-dejo-algunos-servicios-de-internet-al-borde-del-colapso/

La tecnologia avanza muy rápido, se buscan beneficios rápidos y cómo siempre la seguridad queda en un segundo plano. Una pena que los productos no pases unos mínimos de seguridad antes de salir al mercado. Únicamente prima el beneficio económico y así ocurren las cosas que ocurren.

Respecto al que comentaba que no ocurrian incidentes en infraestructuras críticas (centrales nucleares, electricas etc) le recomendaría que se documentara sobre los sistema SCADA y sus hackeos. No ocurren peores cosas porque los hackers no quieren / no interesa; pero técnicamente se ha demostrado que es posible.

No seamos como los periodistas generalistas.

1.- No es el primer ataque contra el servicio DNS, ni ha sido el más grave.

2.- No es el primer ataque DDoS, ni ha sido el más grave.

3.- Internet NO son unos pocos servicios muy utilizadas, por mucho que les pueda sorprender a algunos.

Por mucho que este ataque haya sido más mediático porque twitter o netflix se hayan visto afectados, no ha sido un ataque ni más nuevo ni más masivo que otros, sólo más mediático. Ataques mucho más graves ha habido y han pasado sin pena ni gloria. A ver si vamos a hacer como en mi época de técnico, que cuando no cargaba la página de Google los usuarios decían que se había caído Internet.

No sé si has leído el artículo. Por supuesto que DDoS hay muchísimos, coño, si hay hasta servicios de pay-as-you-go para encargarlos! Y sobre servicios DNS también, por supuesto, porque son ataques muy notorios que tumban muchos sitios a la vez. Lo novedoso esta vez es el tipo de ataque, basado en dispositivos de la IoT, desde cámaras domésticas hasta routers y cacharritos de todo tipo. Es como «la rebelión de los electrodomésticos» :-) Eso es lo novedoso y lo que hace que escriba sobre ello, no otra cosa, así que no veo la razón de tu crítica, la verdad…

Me llama la atención que llames visionario a Bruce Schneier cuando Taleb ya anunciaba un ciberataque total en 2007 en ‘The Black Swan: The Impact of the Highly Improbable’ como el siguiente cisne negro.

Hombre… Taleb es un tipo muy listo, pero una cosa es «anunciar un ciberataque total» así, sin más detalles, y otra muy distinta es deducir cómo va a ocurrir, avisar durante años del problema que supone el desarrollo de la IoT sin buenos fundamentos de seguridad, y que las cosas pasen exactamente como Schneier predijo que iban a pasar. En la granularidad y la concreción está el ingrediente que define la genialidad.

Internet no «dejó de funcionar». Lo que dejó de funcionar fueron los servidores DNS: el resto de servicios que no requieren DNS siguieron funcionando perfectamente. La red, distribuida, seguía operativa al 100%.

Internet no es una «red centralizada»: lo que es «centralizado» es el servicio de nombres de dominio, varias capas por encima de la red. De la misma forma que no diríamos que las carreteras consumen gasolina porque los coches que circulan por ella sí que la consumen.

Ya he contestado a eso, me temo. El proveedor de DNS atacado, Dyn, tiene dieciocho datacenters distribuidos por todo el mundo. Si eso no es distribuido, no sé qué lo es. El problema es que si hacemos sencillo que los ataques sean completamente distribuidos y utilicen cámaras, routers domésticos y hasta cafeteras, no hay sistema distribuido que aguante.