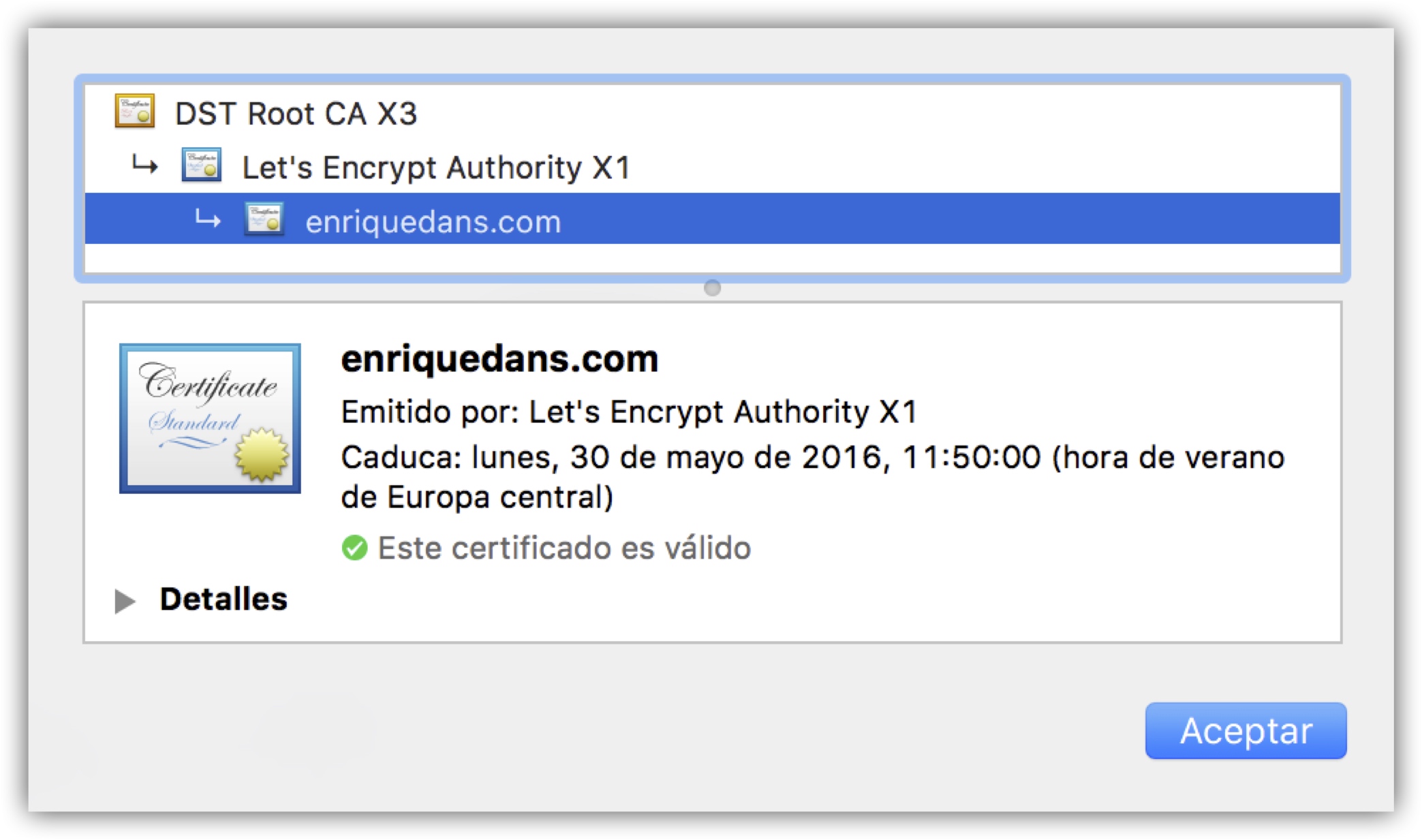

Únicamente los observadores más sagaces y detallistas habrán podido darse cuenta, pero ayer hubo un cambio importante en esta página. Lo veréis si dirigís vuestra mirada aproximadamente a la parte superior izquierda de la pantalla, en la barra de direcciones del navegador… efectivamente: un candadito cerrado al lado de la dirección de la página, que además ha pasado a comenzar con HTTPS, el protocolo seguro de transferencia de datos.

Únicamente los observadores más sagaces y detallistas habrán podido darse cuenta, pero ayer hubo un cambio importante en esta página. Lo veréis si dirigís vuestra mirada aproximadamente a la parte superior izquierda de la pantalla, en la barra de direcciones del navegador… efectivamente: un candadito cerrado al lado de la dirección de la página, que además ha pasado a comenzar con HTTPS, el protocolo seguro de transferencia de datos.

Un tema que tenía en la cabeza desde que escuché esta charla en el Google I/O de 2014 de Pierre Far e Ilya Grigorik, ingenieros de Google, titulada «HTTPS everywhere«. Son 45 minutos de charla en inglés (con posibilidad de subtítulos), pero me parece que vale verdaderamente la pena.

La idea de utilizar protocolos con cifrado seguro en todas las conexiones y páginas, aunque no sean transaccionales ni se intercambien números de tarjeta de crédito, tiene mucho sentido, pero se convierte además en potencialmente muy importante cuando Google comienza a hablar del uso de HTTPS como criterio para construir su ranking de páginas. Una propuesta que ya se ha explicado en diversos foros, pero que no deja de ser una señal en el mismo sentido: además de proteger el intercambio de información en mi página (aunque sean simples nombres, direcciones de páginas web o direcciones de correo electrónico que no son obligatorias, nunca son comprobadas y que jamás se han utilizado para nada), se trata de estar además a bien con «el gran indexador de la web» y cumplir con un factor de cuya importancia, además, estoy plenamente convencido. Por último, surge una tercera razón: la transición de la página a HTTP/2. Aunque el estándar, al menos teóricamente, no requiere el uso obligatorio de cifrado, la mayoría de los responsables de las implementaciones en los diferentes navegadores (tanto Firefox como Chrome, Safari, Opera, Internet Explorer o Edge) han declarado que sólo soportarán HTTP/2 sobre protocolos cifrados, lo que hace que el paso a HTTPS se convierta, de facto, en obligatorio para quienes deseemos obtener los beneficios del nuevo estándar.

Hasta hace relativamente poco, pasar una página a HTTPS conllevaba una serie de pasos que incluían cierta complejidad y un desembolso económico pagado a alguna autoridad de certificación, un mercado que ha devenido en un fuerte oligopolio en el que cuatro jugadores (Comodo, Symantec, GoDaddy y GlobalSign) se reparten el 95% del mercado. La llegada de Let’s Encrypt, sin embargo, ha cambiado el panorama: una autoridad de certificación aún en beta creada por el llamado Internet Security Research Group, una organización sin ánimo de lucro formada por accionistas tan selectos como la Electronic Frontier Foundation (EFF), la Mozilla Foundation, Cisco, Akamai o universidades como Stanford o Michigan, que propone facilitar la ubicuidad de las conexiones seguras disminuyendo la complejidad necesaria para adoptarlas y ofreciendo los certificados de manera gratuita. Let’s Encrypt es de esas iniciativas interesantes capaces de provocar la disrupción en toda una industria sobre las que habitualmente hablo en esta página, aunque en esta ocasión no lo había llegado a hacer todavía.

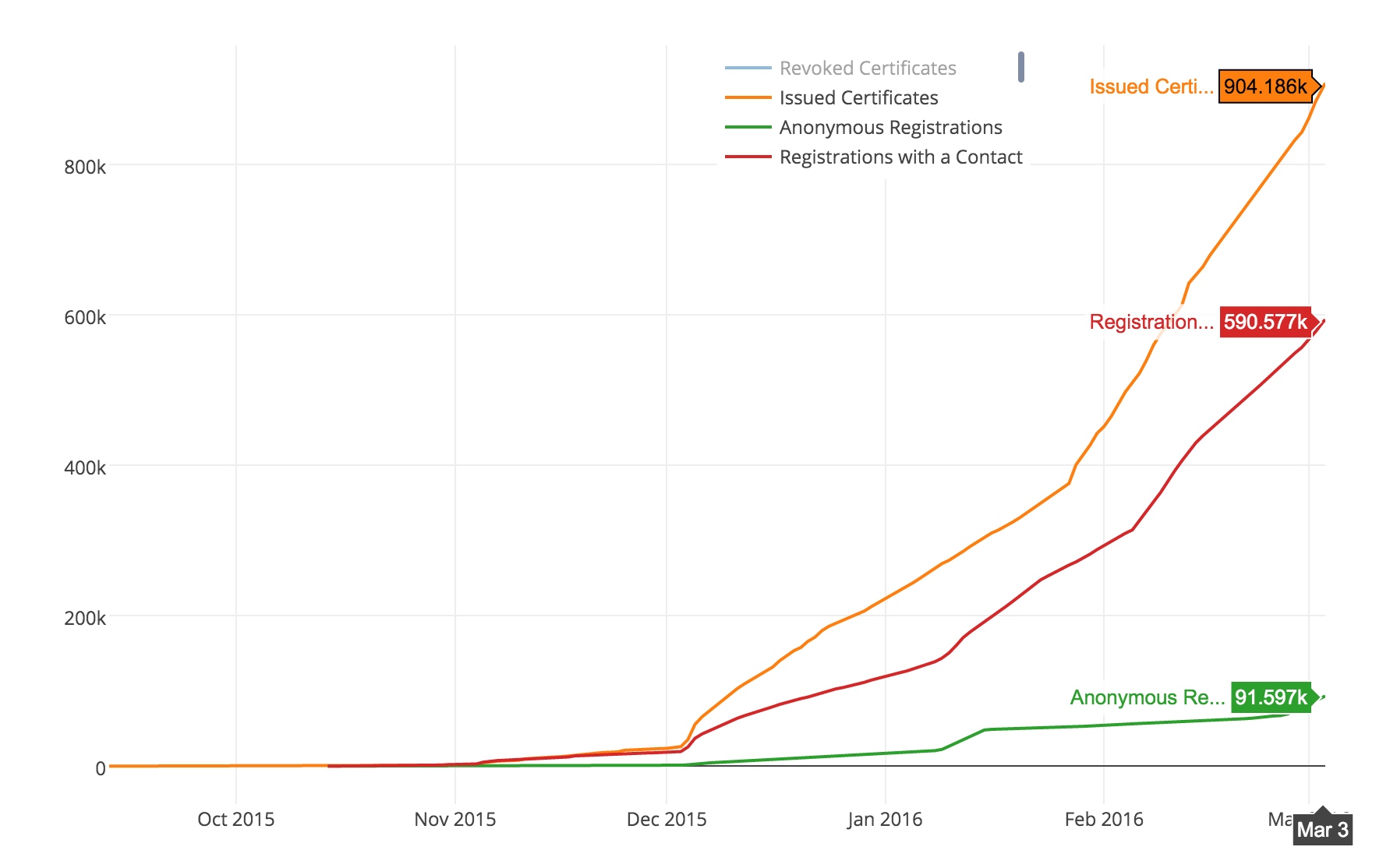

Como autoridad de certificación, Let’s Encrypt ofrece únicamente validación de dominio, no validación extendida ni a nivel de organización (para esos dos niveles tendrían que comprobar incluso las escrituras de constitución de la sociedad que la solicita), y supone la auténtica democratización de los certificados SSL, de una manera completamente radical: las estadísticas de actividad son brutales, hasta el punto de que entre septiembre de 2015 y marzo de 2016 han llegado ya casi a los 900,000 certificados emitidos.

Como autoridad de certificación, Let’s Encrypt ofrece únicamente validación de dominio, no validación extendida ni a nivel de organización (para esos dos niveles tendrían que comprobar incluso las escrituras de constitución de la sociedad que la solicita), y supone la auténtica democratización de los certificados SSL, de una manera completamente radical: las estadísticas de actividad son brutales, hasta el punto de que entre septiembre de 2015 y marzo de 2016 han llegado ya casi a los 900,000 certificados emitidos.

De hecho, han sido objetos de campañas de descrédito iniciadas por competidores como GoDaddy o NameCheap, que intentan confundir al mercado para defender su modelo de negocio. Desde un punto de vista práctico, el uso de Let’s Encrypt ha probado ser una auténtica delicia: sencillo, automatizado, con dos posibilidades a la hora de comprobar los derechos sobre el dominio, y con capacidades de automatización para la renovación del certificado cada noventa días. Si algo puede impulsar el desarrollo de HTTPS a todos los niveles, son este tipo de iniciativas.

Obviamente, que en una página aparezca el candado de HTTPS no significa especialmente nada más que el tráfico entre la página y sus usuarios tiene lugar a través de un canal cifrado. Nada impide que alguien con malas intenciones, por ejemplo, pueda crear una página fraudulenta para captar información, use un certificado para darle una apariencia más tranquilizadora ante usuarios profanos, y solicite información que, a pesar de transmitirse de manera cifrada, pueda ser utilizada de manera maliciosa; o pueda ganar acceso a un directorio determinado de una página y generar un certificado válido para un dominio ajeno que pueda ser utilizado con propósitos fraudulentos.

Mis amigos de Blogestudio , que me ayudan con todo lo relacionado con el diseño y mantenimiento de la página, pusieron en marcha ayer el paso a HTTPS, que obviamente requería algunos ajustes más en temas como el SEO y la analítica web. Os pido disculpas si algunos tuvisteis problemas al intentar acceder a la página en algún momento – alguno, de hecho, lo comentó en Twitter y lo estamos mirando. Las validaciones parece que salen todas bien, pero por supuesto, si alguien detecta algún problema, agradeceré enormemente un comentario descriptivo.

ACTUALIZACIÓN (29/06/2017): Let’s Encrypt alcanza los cien millones de certificados. La idea de una web completamente cifrada va convirtiéndose en una realidad…

This article is also available in English in my Medium page, “Secure protocols: now available for small fry«

Lo que no llego a comprender es que material circula por esta web que merezca ser cifrado.

Recapitulemos:

Tu texto – es público y se pueden no sólo leer, sino que aconsejas difundir por redes sociales .

Los enlaces que incluyes en el texto – son públicos y abiertos a cualquiera

Loa comentarios – Son públicos y todos deseamos que nos los lean

Los en laces incluidos en los comentarios – son públicos y abiertos a cualquiera

Que yo sepa no. hay aquí en estea web transacciones económicas, que supongan el envío del número de cuenta corriente, o el envío de password, ni nada parecido ¿Qué es lo que merece la pena ser ocultado de esta pagina web y cual es el peligro del que nos libramos gracias a ello?.

Yo no encuentro alguno, por ello, sinceramente no me parece mal, pero me agradaría que indicaras los riesgos reales que eliminamos con ello, porque yo los desconozco.

Con la página cifrada se evitan los ataques tipo «man in the middle».

Por ejemplo, si te conectas a una wifi (en un hotel, por ejemplo) y el tipo que la administra quiere jugar contigo, podría substituir la web de Enrique por lo que le diese la gana… (podría hasta pedirte pasta en un post ficticio y tu caer en la trampa).

Con https tu navegador te avisaría de que el certificado de la página no es el mismo y te darías cuenta.

Precisamente ahora estoy conectado a un a wifi de un hotel. Bien, acepto que por puro aburrimiento quien controla el servidor del hotel esté espiando lo que hago, Ahora bien, dudo que por ser una https lo que pido él no se entere, pues basta que puentee mi petición a un servicio repetidor suyo, o sea que lo pida yo lo repita el como usuario y me transmita la respuesta sin que los extremos podamos evitarlo, ni nos apercibamos por desconocer mutuamente que hay un «intermediario» pirata.

Lo que no puedo comprender, es que en vez de a la web de Edans me envíen a una pagina de juego y me inciten a pagar, sin que yo piense al menos que he hecho la petición mal, pues aun estando viejo, no puedo creer que de un día para otro Edans cambie tanto.

Pienso que mi habitual sentido común, un caso como este me avisaría que algo raro está pasando, puede que no pensara en un primer momento que la red del hotel esta trucada, quizá pensara que soy yo el que me confundo en entrar en la página de edans, pero ahí acabaría la posible confusión.

A Gorki. Aquí estás dejando un dato personal. Al menos tu correo-e, IP, idioma de tu S.Operativo… No sólo los datos personales, sino lo que no es un datos personal, rastreándolo, puede dar mucha información sobre ti. Es lo que se llama «baba de caracol». Además el SSL es un factor que se tiene encuenta para el posicionamiento

Yo llevo usando Let’s Encrypt cerca de un mes y me parece genial, sobre todo para proyectos auxiliares o particulares. Como dices, democratiza el SSL para todos (también estaba Start SSL)

Pero la web principal (aún en construcción) me he decantado por Comodo, más que nada porque quiero dar un servicio a mis clientes para que puedan acceder a una copia de todos los trabajos cuando quieran desde un apartado de clientes: www.mar.qa/clientes (ya operativo). ¿por qué Comodo y no Let’s Encrypt? Principalmente por el seguro que acompaña su contrato, ya que al final hay datos personales.

En esta vida hay dos formas de esconder algo una es en una caja fuerte y otra en un inmenso pajar. La primera atrae a los cacos, la segunda desanima hasta al mismo CNI.

Es lo que lo lamo la defensa Kung Fu, «Aprovecha la fuerza del contrario», frente a la defensa Medieval, «Eleva poderosas murallas», Reuniendo suficiente fuerza y ahora hay superordnadores, es cuestión de tiempo derribar murallas y, pero con el Kung Fu, tu fuerza solo vale para que el golpe que te des sea más duro.

SI Telefonica me cobrara un plus por anonimizarme, sustituyendo todos mis datos basicos por los de usuarios tomafos aleatoriamente, esa informacion entrará en las BD de los husmeadores y se mezclaría con los reales. Con sólo un 7% de información falsa, cualquier conclusion que saques de la BIG Data, se va al carajo y te lo asguro, porque ha sido parte de mi trabajo limpiar BD y es imposible encontrar algoritmos eficaces, que limpien bases de datos, si te meten basura por la razón que sea, nada puede sacarla, aun que si reducirla, pero dejando tantos falsos positivos dentro, como los falsos negativos que pierdes.

Yo propongo a Telefónica, tan preocupada por conservar sus dividendos, que nos ofrezca una tarifa módica, por voluntariamente solicitar anonimizar todos nuestros datos de navegación, sustituyendo nuestros datos sensibles e innecesarios paraa navegar, por datos aleatorios tomados casa uno de un abonado diferente. correo, IP, idioma, S.O. cookies, números de programas etc.

No se trata de ofrecer más seguridad. Se trata de centralizar la Web y poner trabas a los webmasters independientes:

Google, HTTPS, y la Internet de los muertos

Pero nada, como el movimiento parte de Google habrá que hacerles la ola. Porque Google lo hace todo por nuestro bien.

Aclara la de la Internet de los muertos

A lo mejor tiene ventajas apuntarse a la Santa Compaña digital para cosas más o menos privadas

Pues te comento Enrique que Chrome no me deja entrar a tu pagina con el famoso anuncio «la conexion no es privada» con el famoso cndadito en rojo. Firefox que parece menos melindroso si me daja entrar,

Entonces me temo que eres del escaso 2% de mis lectores que accede a la página con Windows XP :-(

https://github.com/letsencrypt/letsencrypt/issues/1660

https://community.letsencrypt.org/t/help-needed-windows-xp-support/8756

Y la cosa tiene mala pinta, porque ya nadie quiere seguir dando soporte a Windows XP

http://chrome.blogspot.com.es/2015/11/updates-to-chrome-platform-support.html

Me temo que no voy a poder hacer gran cosa… :-(

Hala, otro que forma parte de ese 2% de tus lectores… Chrome tampoco me deja ver enriquedans.com.

Lo mejor es el mensaje (mostrando opciones avanzadas): viene a decir que igual han atacado tu página y metido algún bicho, y que lo intente en otro momento porque los ataques no duran toda la vida.

Como no puedo cambiar de sistema operativo, he cambiado de navegador y listos.

Saludos.

No entiendo. ¿No os deja añadir una excepción o acceder a la página de todas formas? Normalmente hay opción para ello en la página roja con el aviso de seguridad.

Eso del soporte a Windows XP es sólo una movida de Microsoft para intentar mover culos apalancados. ¿Desde cuando las actualizaciones de Microsoft solucionan algo? Porque lo normal ha sido parchear un problema y añadir tres. Yo desde luego, después de tener el último Service Pack chapo incluso el servicio de Windows Update. Windows XP fue algo tan bueno que la gente no quería irse. Además que para migrar, por ejemplo, a Windows 7 muchos necesitaban actualizar su parque informático. Como resultado de eso, el porcentaje de adopción de Windows 8 fue del 12%. Anecdótico, diría yo. Y claro, eso no les molaba porque querían apuntarse al carro de chupar los datos de los usuarios como parece que se ha generalizado entre sus competidores.

Yo me mudé a GNU/Linux hace mucho, pero desde luego si tuviera que usar Windows, no me iba a ir a Windows 10. Un sistema que después de aplicar parches de privacidad y tomar todas las medidas de configuración posibles sigue llamando a casa un número desproporcionado de veces.

Además, yo fui muy crítico con los chicos de HTTPS Everywhere, les remití una carta con mis dudas y básicamente me echaron achaques en su respuesta recomendandome openssh. La cosa es que el HTTPS no es todo lo seguro que dicen, y por supuesto agentes como la NSA si no están en condiciones de descifrar ya todo contenido con HTTPS, lo estarán en breve con su inigualable potencia de cálculo cuántica. Lo único que consiguen ese tipo de movimientos, igual que el HTTP/2 que citas, es complicar las cosas absurdamente. Porque yo no me trago que la respuesta para hacer que Internet sea más rápida vaya a ser comprimir las cabeceras HTTP y en una palabra embrollar un protocolo limpio y funcional. ¿Habiendo fibra óptica y posibilidades infinitas de mejorar las infraestructuras? A otro con ese cuento. Google y el resto de esa gentuza que han convencido a gente de la IETF para cometer ese crimen… traman algo oscuro y maligno. El resultado más directo que plantean sus cambios es dificultar el aprendizaje a los que lleguen después a intentar aprender cómo funcionan las cosas en Internet.

Y respecto del peligro de que te roben datos, teniendo a la gente ocupada en defender en las redes sociales su «marca personal»… muchos dan ya el nombre completo o incluso detallan en Facebook las relaciones con amigos y familiares. No seamos absurdos. Los que de verdad importan y de los que deberíamos pensar en defendernos, ya tienen nuestros datos, y llevamos un GPS en el bolsillo.

La idea de http/2 es reducir las latencias entre la petición de página y su visualización. La velocidad ya hace años que dejó de ser un problema, el problema son las latencias.

Lo de comprimir las cabeceras es solo una de las técnicas que usa http/2, y no es la más importante. Lo cierto es que http/2 es un buen protocolo, una gran mejora sobre lo que había. Y es totalmente opcional, así que lo va a usar quien quiera.

Como el SSL? Todo es cuestión de que Google diga que va a manipular su ranking de acuerdo a sus arbitrariedades de siempre y la gente como tonta a doblar la rodilla.

Genial 8-)

Este es el camino a seguir para toda la Web e incluso para todo servicio de Internet.

Y por supuesto, las direcciones de correo deben ser protegidas, en parte por razones de privacidad (seguro que algunas son auténticas), pero también porque el sistema de moderación de la página se basa en parte en ellas.

Pues yo entro con Chrome en Mac, y me aparece un «candadito verde» mientras se carga la página, pero una vez cargada, se muestra el «papelito blanco» de siempre.

¿Es normal?

Buen día Enrique,

Aunque la web usa HTTPS se están cargando recursos usando HTTP, por lo que la web no es segura al 100%. Recomiendo revisar esos archivos, y de ser posible cargarlos usando HTTPS.

Saludos,

Hola David y Luis

Hemos detectado que la imagen de gravatar.com que carga(ba) en la previsualización del comentario (cuando estás escribiendo) no era tratada bajo https y producía ese efecto.

Por lo demás no tenemos detectado ningún otro recurso cargado bajo HTTP.

Podéis comprobar si os sale ahora el candado verde? Y en caso contrario decidme la URL a ver si lo vemos.

Muchas gracias! :-)

Lo de que las webs de phishing lo tengan fácil para añadir https a sus páginas falsas no me gusta ni un pelo. Hasta ahora lo más fácil para comprobar si estabas en una web legítima o no (me refiero a las delicadas como bancos y tal) era mirar el candado.

Tienes que fijarte en el nombre de dominio, que sea el correcto. https impide (entre otras cosas) que se falsifique el nombre de dominio.

Ya, el problema es cuando modifican solamente una letra de forma que a simple vista no te das cuenta de que el nombre no es el verdadero. En cambio a simple vista sí que podías mirar si se encontraba presente el candado verde, y las webs de phishing nunca han pagado por conseguir https en sus dominios falsos, que yo sepa.

Parece ser que Let’s Encrypt solucionarà en breve el problema de los que accedemos desde XP+Chrome…

https://letsencrypt.org/upcoming-features/

Certificate Compatibility with Windows XP

ETA: Before March 22, 2016

A bug in Windows XP causes parsing of our current cross-signature from IdenTrust to fail. We will be correcting this by getting new cross-signatures from IdenTrust which work on Windows XP.

Sí, ha sido anunciado hace 12 horas :-)

El problema no es de Chrome, es de Windows XP.

Firefox usa su propio almacén de certificados y por eso funciona en Windows XP pero tanto Chrome como IE usan el almacén de Windows XP y no reconoce el certificado de Letsencrypt.org

Hola,

estamos hablando de usar SSL cuando en el último trimestre de 2014 resurgió Poodle, que hablaba de el fin de uso de SSL y su sustitución por TLS.

https://www.openssl.org/~bodo/ssl-poodle.pdf

Seguro que en medio me he perdido algo.

Se que no está relacionado tan directamente, pero el hecho de que Adobe Flash esté catalogado como inseguro por Mozilla y otras compañías y que se esté pugnando por su eliminación de la web, me hace entrar en conflicto al llegar a tu página.

Ahora que como usuario hay una especie de tranquilidad al usar una pagina que tiene por default un sitio HTTPS, la única traba, es que esos sitios son más difíciles de tratar para los bloqueadores de publicidad. Una de cal por las de arena.

Bien!

Pues pasar el SSL Test de Qualys con un A+ (la maxima calificación) es algo que ni algunos de los grandes bancos no consiguen. SSL desactivado, HSTS activado, ocultar la versión de nginx también bien.

Pero … aun falta un poco mas de trabajo y casi todo sencillo de arreglar.

En el test de headers de Scott Helme (https://securityheaders.io/?q=https%3A%2F%2Fwww.enriquedans.com%2F) sacais un bajo E.

X-Frame-Options, X-XSS-Protection y X-Content-Type-Options son cosa de añadir unas simples headers a la configuración de nginx

Public-Key-Pins, aunque no tengáis clientes con SSL pinning, pues no está de mas ponerlos (por aquello de sacar mejor nota :) calculas las HPKP y otra header al canto.

Y el CSP (Content-Security-Policy), ahi ya es mas delicado, ya que habría que hacer un whitelist de todo donde enlaza este blog, cosa un tanto inviable.

Cambiando estas cosas y obviaando el CSP header .. sacarles un A, que no esta nada mal.

Venga! ya queda menos para pulir estas cosillas :)

Se me olvido comentar …

La llegada de Let’s Encrypt es un autentico aire fresco en el tema de los certificados SSL, hacia falta algo así.

PD: Ah .. con el HPKP cuidado, primero probarlo con -Report-Only header y siempre hacer un backup real de las keys

En linux va perfecto :)

Yo tengo un par de páginas con htttps por las que pago certificados y me estaba planteando lo de Let’s encrypt para otras. Tu artículo me ha animado, gracias :)