Un desarrollo de ingenieros de Cloudflare, Apple y Fastly, llamado Oblivious DNS-over-HTTPS (ODoH), viene a mejorar la privacidad de los usuarios de internet al disociar completamente las peticiones de información de las direcciones IP que las hacen, lo que evita que bien un proveedor de acceso o algún tipo de atacante pueda recopilar esas peticiones y asociarlas a una conexión determinada.

En el funcionamiento normal de internet, las peticiones de información que hacemos son dirigidas a un servidor de nombres de dominio que las envía a la página correspondiente, de manera que no tengamos que memorizar direcciones numéricas y podamos, en su lugar, hacer referencia a ellas con las direcciones que manejamos habitualmente. Ese servidor de nombres de dominio, que para la mayoría de los usuarios suele ser el designado por su proveedor de acceso – salvo que lo hayan cambiado, por ejemplo, por el servidor de DNS de Google, por el de Cloudflare, por OpenDNS de Cisco o por algún otro servicio similar – podía, hasta hace muy poco, ver las peticiones de cada conexión, que no estaban cifradas.

Recientemente, el desarrollo de DNS over HTTPS (DoH) incorporó cifrado a esas peticiones, que ha sido además activada por defecto tanto por la Mozilla Foundation para usuarios de navegadores Firefox en los Estados Unidos como por Google en Chrome o dentro de MacOS e iOS. Sin embargo, el uso de DNS over HTTPS ha sido fuertemente criticado por muchos expertos por no representar una verdadera protección de la privacidad de los usuarios (no es el único protocolo implicado en la navegación) y por generar más problemas de los que resuelve (por ejemplo, en la seguridad corporativa).

Otra alternativa, DNS over TLS (DoT), un protocolo similar pero que cifra la conexión DNS directamente, en lugar de limitarse a ocultar el tráfico DNS dentro de HTTPS.

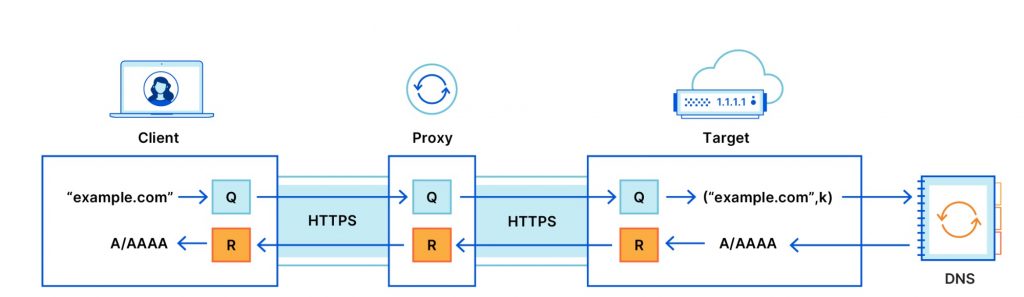

Ahora, además, se da un paso más: además de cifrar esa conexión para que el servidor de direcciones no pueda verlas, pasamos a disociarlas completamente de la información de la conexión que las ha generado, de manera que nadie, ni siquiera un proveedor de acceso, puede relacionarlas entre sí. El funcionamiento de ODoH se basa en agregar una capa de cifrado de clave pública y un proxy de red entre los clientes y los servidores que utilizan DoH, como es el caso de 1.1.1.1. La combinación de estos dos elementos agregados garantiza que solo el usuario tenga acceso tanto a los mensajes DNS como a su propia dirección IP al mismo tiempo.

En ese diseño en tres partes, la página objetivo solo ve la consulta y la dirección IP del proxy, el proxy no tiene visibilidad de los mensajes DNS ni la capacidad de identificar, leer o modificar la consulta que envía el cliente o la respuesta que devuelve el objetivo, y solo el objetivo previsto puede leer el contenido de la consulta y producir una respuesta. Esas tres garantías consiguen así mejorar la privacidad del cliente, al tiempo que mantienen la seguridad y la integridad de las consultas de DNS. La introducción del cifrado adicional y del proxy, además, tiene un impacto sobre el rendimiento de la conexión completamente marginal.

Dada la estructura de internet, cuanto más tonta sea la tubería por la que van nuestros datos, mejor para todos. Evitar que nuestros hábitos de navegación sean recogidos por un proveedor de acceso o por algún otro actor interesado es una forma de proteger nuestra privacidad. El protocolo ODoH viene a ser un enfoque práctico para poder mejorar la privacidad de los usuarios, y supone un intento de mejorar la adopción de protocolos DNS cifrados por parte de usuarios que ni siquiera tienen ni idea de lo que eso significa, y además, sin comprometer el rendimiento y la experiencia del usuario en Internet.

This article is also available in English on my Medium page, «ODoH, a simple solution for a dumb pipe«

No veo forma clara como evitar tu proveedor de acceso, (por ejemplo Telefónica) se entere tanto de lo que solicitas como del contenido que solicitas, salvo que te pongas de acuerdo con el recetor final y te envíe los mensajes cifrados que solo tu puedas descifrar en tu ordenador .

Lo que no entiendo, es que los proveedores no ofrezcan, (cobrandolo), un servicio total de anonimizado, por el sencillo procedimiento de hacer ellos como propias las peticiones que solicites y que ellos, te reenvíen las respuestas, sólo sabrían quien es el proveedor que las ha cursado

Nadie salgo el proveedor sabría quien hace las consultas o quien recibe las respuestas-

¿Por qué no lo hacen? – Supongo que eso sabotearía la mayor fuente de ingresos que mantiene todo el chiringuito de Internet, el comerciar con nuestros datos y que además, evitaríamos otro proceso, el control de lo que dice la población por parte de el Estado.,

Esto te dara una idea…

https://hacks.mozilla.org/2018/05/a-cartoon-intro-to-dns-over-https/

Lo que he leído es demasiado complejo y mi experiencia. es que lo que es complejo. siempre tiene fallos de seguridad. Lo que yo indico sólo tiene un riesgo, que tu proveedor te controle, pero ese riesgo lo tienes también ahora, por tanto siempre será un avance aunque no al 100%

Si tu proveedor se hace encargo de tus peticiones a Internet y las realiza en su propio nombre, salvo él nadie mas tendrá información tuya, Es algo sencillo y limpio.

La pregunta es ¿Por que no se hace ya? – Yo creo que no se hace, porque no conviene a la industria de Internet y a los gobiernos.

Gorki

A ti que te gustan las analogías, veamos con las chicas del cable…

Ejemplo el Sr. Felix quiere llamar por teléfono a su tía.

Para eso ahora levanta el auricular y la operadora de toda la vida es una señorita a la que dices (vivía en tu pueblo) me pones con mi tía y te decía ahora mismo y te pone.

Esa señorita del cable, que se llama Virtudes, es el DNS normal como hasta ahora. ¿Es una cotilla? Hasta cierto punto, ya que si se demuestra que se va de la lengua la despiden.

Ahora llega una rubia americana, que quiere flirtear contigo, y lo primero que dice que esa Virtudes es una solterona amargada que va soltando por esa boquita… Y tú te preguntas ¿Cómo sabe esta pilingui americana que Virtudes es una cotilla?

Y la escuchas, con su voz sensual te propone ponerte un nuevo teléfono:

La Rubia: – Te pongo un teléfono nuevo que cuando descuelgas me llama directamente a mi, y me dices con quien quieres hablar, cielo… Que estoy deseando saber tus gustos…

Confirmado es una pilingui que además fuma !! y quiere que nuestro amigo Felix use sus «servicios» solamente a cambio de que sea ella quien maneje todas las llamadas…

Y Felix piensa aquí hay gato encerrado.

Que perspicaz que es nuestro Felix. Se ha ganado una gominola. Por smart!!

Das por hecho que a Gorki le van las pilinguis??? XDDD

Gorki, tu que tienes tiempo sobrado, te recomiendo una lectura que te abrira los ojos (los de la cara y mente)

A.S. Tanenbaum – Redes de computadoras

Es comparable a la Biblia de Internet XDDD

https://www.amazon.es/Redes-Computadoras-Andrew-S-Tanenbaum/dp/6073208170/ref=pd_lpo_14_img_1/259-4447689-2890468?_encoding=UTF8&pd_rd_i=6073208170&pd_rd_r=f21cc12c-ae28-4a27-85be-fc91a39d1deb&pd_rd_w=Ern5r&pd_rd_wg=bBeZp&pf_rd_p=4221015a-01c7-4a3d-a84d-985d938e9995&pf_rd_r=2MH6YBTT3RFZMF33PBY8&psc=1&refRID=2MH6YBTT3RFZMF33PBY8

Esto no es así, el servidor DNS te devuelve la IP que corresponde al nombre de la web que quieres visitar y luego haces la petición a la página usando esa IP.

No conocía este desarrollo y parece muy buena idea aunque requiere un intermediario ‘altruista’.

Igual digo una tonteria…

No se si ODoH resistiria un MiTM + SSLStrip… Al fin y al cabo, estas entre victima y proxy…

Aplauso importante a esa iniciativa.

Por fin vamos a poder dejar de usar VPNs, Proxys, máquinas virtuales y distintos navegadores para ocultar nuestro rastro. Aunque el recurso a usar Tor siempre estuvo ahí.

Aunque ya sabemos que las mentes pensantes buscaran la forma de seguir teniendo el control de nuestras vidas.

No, solamente es para anonimizar (a ojos del servidor DNS) la solicitud al servidor DNS.

Pasa de saberlo el ISP a saberlo el dueño del proxy

(del draft):

«proxies know the origin and destination of an oblivious query»

* Mi ISP vive (y muy bien) de darme un servicio a cambio de una cuota mensual.

* El sistema Proxy+DNS 1.1.1.1 en el que tengo que confiar vive del «aire» es decir que sospecho con que mucha probabilidad le interesan mis datos para tener el historial de navegación.

(https://tools.ietf.org/html/draft-pauly-dprive-oblivious-doh-03) pero vamos que va a poder ser monitorizado no me cabe ninguna duda. Más difícil que ahora que la información viaja en abierto, si.

¿Monitorizado? Pues claro en cuanto haya una web ilegal (p.ej. pedófila) y haya un investigado le pedirán a quien corresponda el historial de navegación ¿O nos hemos caído del guindo ahora?

No, el ISP sabe de todas formas las páginas a las que te conectas. Lo que evitas es que el servidor DNS (y el proxy que ahora se suma) lo sepan.

Asier

Mira el gráfico y/o lee el draft del IETF. El navegador tiene que tener implementada la funcionalidad, esta propuesta con las versiones actuales no funciona, resumiendo lo que se hace es:

a) El usuario tiene la funcionalidad a «ON»

b) y escribe una petición https a ejemplo.com

c) El navegador manda la orden al proxy de la funcionalidad: el proxy obtiene encapsulada la siguiente info

* IP del usuario

* url target: ejemplo.com

d) El ISP solo ve una petición encapsulada del proxy con

* IP destino: proxy, se activa en todo caso la DNS del proxy

* mensaje encriptado

e) El proxy desencripta el mensaje y manda al DNS la petición del usuario, es decir convierte la url ejemplo.com a una dirección

f) Y sigue todo los pasos siguientes en el draft…. ( solo te quería hacer ver que el ISP no sabe donde va realmente el mensaje ya que se hace a través del proxy). Sabe que usuario está usando la funcionalidad

PEGAS

En un país de la UE las operadoras y los usuarios tenemos que cumplir nuestras leyes. Si con esta funcionalidad se activa el DNS 1.1.1.1 el ISP y el usuario van a otra jurisdicción, otras leyes, donde pueden hacer con tus derechos y tus datos de navegación un «bebedero de patos»

En el punto c) el proxy no conoce la url que quieres resolver, va encriptada.

En el punto e) el proxy no desencripta el mensaje, lo manda and servidor DNS y se desencripta ahí.

El ISP sabe a qué paginas te conectas porque la petición que has hecho usando el protocolo ODoH es solamente para obtener la IP de la página a la que realmente te quieres conectar.

https://tools.ietf.org/html/draft-pauly-dprive-oblivious-doh-03

También puedes consultar el RFC

https://tools.ietf.org/html/rfc8484

Es muy simple: Mira el dibujo que pone Enrique y su texto.

c) Claro que va encriptada «ejemplo.com» no lo conoce el ISP. Si no fuera encapsulada en el https vaya PAN COMO UNA HOSTIAS!! para que se monta todo el tinglado.

Ese mensaje encriptado lo recibe el proxy y es el proxy el que anonimiza y solo él saca la información en plano del target y se encarga de hacer la petición de traducción de nombres al DNS

e) jamás un DNS va a recibir el mensaje desencriptado. VAYA OCURRENCIA!!

Los DNS solo quieren saber el nombre de la URI -> ejemplo.com

Vaya seguridad, si no.

El DNS, es SOLAMENTE un servidor de nombres. El recibe «ejemplo.com» y devuelve una IP.

En los casos normales los DNS devuelven la IP al proveedor ISP y este enrruta

En los casos con Proxy ( hacen de proxy de toda la puta vida) reciben la IP del DNS y es «el proxy» el que enrruta.

Se trata con «el invento» que el proveedor ISP no sepa quien le pide la página ejemplo.com

Ellos reciben un mensaje https encriptado al proxy. Y el ISP solo sabe que tienen que enviarlo al proxy, que normalmente se identificara con una IP y no con un nombre. Los nombres son para los humanos.

Si sigues pensando que es como dices pues muy bien. Ya no contesto más. Si lo entiendes bien y si no, no tengo ni puta idea. Adios.

Pues lo siento pero no lo has entendido bien.

No, el proxy no saca nada en plano, redirige la solicitud al servidor DNS, se desencripta ahí. El proxy no sabe para qué página estás solicitando la IP y el servidor DNS no sabe que eres tú quien ha solicitado esa traducción de direcciones.

No es así, te devuelve la IP a tí, el cliente, para que la utilices al crear la solicitud para acceder a la página que quieres.

No. Se trata de que el servidor DNS no sepa a qué páginas te quieres conectar.

Ahora, si quieres empeñarte en lo que tú crees que es en lugar de tratar de entenderlo bien, tú mismo.

Ahora lo entiendo todo

Muchas gracias

Bueno, por lo POCO (y remarco “poco”) que he estado leyendo, me he hecho una idea (quizás equivocada) de como funciona…

Así que me limito a “consideraciones”:

– El ISP siempre, siempre va a saber a quién haces la petición aunque sea un DNS (de hecho, siempre vas a empezar por esa petición) porque “pasas por su casa”. Un tracert forense puede ir destapando logs de servidores intermedios y con crypt o sin él, se sabrá al final el destino. Es cuestión de tiempo. (De ahí que TOR no valga una mierda en realidad)

– Un servidor DNS (no confundir con “servicio”) se limita, hasta el momento, a contestar con una IP una petición de nombre. Otra cosa es que se decida cambiar el protocolo a ese nivel, y lo dudo (es patear internet entera). Y da igual si es TLD, autorizado o secundario.

– Un proxy, es un proxy, y en este caso, actúa como cache. Ahí si que puede haber una desencriptación de la petición (no se modifica el servicio DNS en si, sino que se añade el decrypt). Quizás esa es la opción de utilizar solo unos determinados servidores de DNS (1.1.1.1), que lleven implementado ese decrypt.

Como veis, hasta ahora vais empatados…

Lo que yo me sigo preguntando es, por la utilidad… una petición a tu DNS (el que sea) sino sabe resolverla, la pasa a nivel superior, y así hasta el root, que será quien encamine… (en esto estamos todos de acuerdo, espero)

La cosa va… De que cada DNS Server por el camino, sea capaz de encriptar y desencriptar esa petición hasta llegar a destino…??? Y lo mismo para la vuelta? No es acaso lo mismo que hacer un Tunel IP?

Sigue siendo interceptable, y con un poquito de trabajo, traceable.

Divago por divagar a nivel “luser”… y por divertirme… cojo palomitas… XDDDD

Mira el dibujito…

Cuando ahora uso un proxy el amigo del ISP ve que el usuario pide la página «enriquedans.com» pero mediante proxy, así que se enrruta por algún mecanismo a la IP de mi proxy

la dns p.ej. 83.1.1.1 me lleva a mi proxy, mi proxy mira mi petición y desde EEUU dice que quiere a su dns( que le sirva la página) de Enrique, y Enrique recibe mi petición y me sirve su página a EEUU, pues la pide mi proxy de EEUU, luego mi proxy me la devuelve. (Por eso uso proxy para ver la TV de fuera)

(Simplifico las rutas y las peticiones, pero en esencia son así)

¿Si?

Ahora con el tinglado

Yo pido lo mismo al proxy del tinglado. Pero mi navegador encripta mi petición, y mi ISP solo recibe que yo quiero mandar un mensaje a mi proxy. Todo en azulito dentro del HTTPS, es decir que mi ISP no me ve lo que va dentro del HTTPS, incluida la dirección enriquedans.com que no se la dejan ver

Y es el proxy del tinglado, quien usará un DNS para traducir, no el del ISP, su DNS p.ej. 1.1.1.1 ( en la cajita del target lo pone clarito). Y ese proxy le hará llegar la petición a enriquedans.com, que le servirá la página mediante HTPPS al proxy. Como antes eso no cambia, y me la devuelven. No me meto en que el intercambio real de mensajes http sea más liado.

El ISP estará ciego, ni sabrá que página he recibido ni nada. Salvo que estoy usando un proxy con ocultación de la URL original

¿Si?

Funcionalmente es lo que dice el gráfico y está muy clarito, lo corrobora el draft y está muy clarito. Que se me haya escapado algo de detalle, no voy al detalle, peroel gráfico se entiende enseguida azulito = encriptado

Que la comunicación Proxy target va oculta, si, pero me importa un pimiento. Porque lo realmente esencial es que el sr. del proxy conoce quien soy y conoce ¿donde quiero ir.?

La duda que me sugiere, es si realmente el del proxy puede acceder en abierto o no, a esa dirección en el DNS o el https lo oculta hasta el DNS. (esto para ser sincero creo que se me había escapado) y ahora creo que si que va en cerrado hasta el DNS target. Entiendo que si, que el del proxy del tinglado está ciego.

Si el dueño del DNS target y el proxy son los mismos: tienen y pueden acceder a esa info. Si se implementa bien en mi navegador deberé poder elegir el DNS target a otro que no sea 1.1.1.1, sino estamos apañados.

En fin creo que estaremos de acuerdo. Todo el lío para el típico caso del proxy salvo que esconden el dns.

Hay una cosa que es monitorizar el tráfico. Si es como creo que funciona, (que no se sabe el target) entonces no creo que se apruebe esto, ya que en el caso que se quiera monitorizar, el DNS no sería alcanzable a la ley española, y si mañana hay por ejemplo un «Puigdemont», terrorista, etc, y el juez quiere monitorizar o cerrar, o te cargas la dirección entera del proxy o no acabas con el tráfico…

Mira el dibujito…

Cuando ahora uso un proxy el amigo del ISP ve que el usuario pide la página «enriquedans.com» pero mediante proxy, así que se enrruta por algún mecanismo a la IP de mi proxy

SinCe.. pocos dibujitos tengo que mirar, que, bueno esto me lo callo… XDDD

la dns p.ej. 83.1.1.1 me lleva a mi proxy, mi proxy mira mi petición y desde EEUU dice que quiere a su dns( que le sirva la página) de Enrique, y Enrique recibe mi petición y me sirve su página a EEUU, pues la pide mi proxy de EEUU, luego mi proxy me la devuelve. (Por eso uso proxy para ver la TV de fuera)

Nada que no haya explicado ya… el servicio (insisto, servicio) es jerárquico hacia el root

El proxy no es mas que una mera cache, a menos que este protocolo no le confiera funcionalidades “extra”, ahi entra que el navegador, en convivencia con el “proxy”, encripten…

Yo pido lo mismo al proxy del tinglado. Pero mi navegador encripta mi petición, y mi ISP solo recibe que yo quiero mandar un mensaje a mi proxy. Todo en azulito dentro del HTTPS, es decir que mi ISP no me ve lo que va dentro del HTTPS, incluida la dirección enriquedans.com que no se la dejan ver

El ISP quizás no sepa el contenido, pero siempre sabrá el destinatario, en este caso un proxy/DNS, a partir de ahí, tirar del hilo…

Y es el proxy del tinglado, quien usará un DNS para traducir, no el del ISP, su DNS p.ej. 1.1.1.1 ( en la cajita del target lo pone clarito). Y ese proxy le hará llegar la petición a enriquedans.com, que le servirá la página mediante HTPPS al proxy. Como antes eso no cambia, y me la devuelven. No me meto en que el intercambio real de mensajes http sea más liado.

Ahi esta tu error… un proxy no resuelve… todo lo más, puede enmascarar (de ahí lo que yo decía que integren el decrypt), si no se cambia el protocolo DNS (protocolo, no servidor) tiene que recibirlo en plano, caso contrario, hay que replicar servicio en todo servidor (cambiar protocolo), porque si no el server que coño va a resolver si no sabe que le mandan… una interceptación https puede traducirse en un resultado http “pelado”

El ISP estará ciego, ni sabrá que página he recibido ni nada. Salvo que estoy usando un proxy con ocultación de la URL original

El server sabe a quien has pedido (un proxy), otra cosa es que lo relacione con un resultado.

Funcionalmente es lo que dice el gráfico y está muy clarito, lo corrobora el draft y está muy clarito. Que se me haya escapado algo de detalle, no voy al detalle, peroel gráfico se entiende enseguida azulito = encriptado

Hasta ahí, de acuerdo…

Que la comunicación Proxy target va oculta, si, pero me importa un pimiento. Porque lo realmente esencial es que el sr. del proxy conoce quien soy y conoce ¿donde quiero ir.?

La duda que me sugiere, es si realmente el del proxy puede acceder en abierto o no, a esa dirección en el DNS o el https lo oculta hasta el DNS. (esto para ser sincero creo que se me había escapado) y ahora creo que si que va en cerrado hasta el DNS target. Entiendo que si, que el del proxy del tinglado está ciego.

Ahí es donde entraba mi duda sobre un MiTM… porque si ando antes del proxy… y como te he dicho antes, el server DNS interpreta en plano…

Si el dueño del DNS target y el proxy son los mismos: tienen y pueden acceder a esa info. Si se implementa bien en mi navegador deberé poder elegir el DNS target a otro que no sea 1.1.1.1, sino estamos apañados.

Pues aquí es justo donde te daba la razón… el “dato” lo tiene ese proxy/DNS en este caso 1.1.1.1

Hay una cosa que es monitorizar el tráfico. Si es como creo que funciona, (que no se sabe el target) entonces no creo que se apruebe esto, ya que en el caso que se quiera monitorizar, el DNS no sería alcanzable a la ley española

Tambien en esto te doy la razón…

Y siempre nos quedará la opción de dejar de dar importancia a nuestra «vida privada», sobre todo cuando hay otras 7.000.000.000 de vidas privadas que han dejado de ser privadas, y más aún si vivimos en una democracia.

Y hablando de democracia, en mi opinión es más grave que las redes sociales perviertan la democracia, en cuyo caso es cuando si me preocuparía que el gobierno sepa que hago o que pienso.

¡¡¡ Vivan las caenas !!!

Me obligas a ponerme metafísico.

Las caenas son mentales y autoimpuestas, lo que somos realmente es conciencia infinita invulnerable, inmutable, innacida, autosubsistente, omnisciente, omnipotente, potencialidad sin limites,completamente libre y supremamente real.

Y tambien impersonal, solo la falsa persona inexistente pide privacidad.

No. si yo opino como tu. siempre nos quedará la opción de dejar de dar importancia a nuestra «vida privada»,

¡¡¡ Vivan las caenas !!!

El Gobierno tampoco debería preocuparte porque el Gobierno eres tú (lo votas).

No he conocido un solo gobierno que no me haya puteado.

Eso es que ha favorecido a otros que eran mayoría :D

A veces he pertenecido a la mayoría, pero ha sido lo mismo, siempre se han dedicado a vivir de mis impuestos. Ni uno me ha dado absolutamente nada.

A ver no seamos niños de teta.

Esto no va de privacidad. Va de negocio. Ahora mismo hay un mercado donde el grupo de cloudfare y sus técnicos están viendo como obtener tus datos de navegación. Que de eso viven.

El invento del 1.1.1.1 es un rollo macabeo cambiarlo que la mayoría de los usuarios no van a entrar a tocar el router para cambiar el DNS de su proveedor a otro. Como mucho lo que harán es tener un proxy para ver páginas censuradas en su país o su empresa, o tener una VPN en ciertos regimenes o empresas. Y sin son medio memos usarán TOR para que sean espiados directamente por las agencias…

¿Qué busca 1.1.1.1 y compañía? Tus datos de navegación, tu historial. No es una cuestión de privacidad es puro negocio. Con este invento te dirán que tu ISP, no tiene tus datos de navegación, y que serás muy «free» por usar el invento de una empresa que se dedica a ponerte DNSs y proxies porque son hermanitas de la caridad.

Queréis una prueba de quien está detrás de esto, pues googlear y veréis la cantidad de páginas técnicas que hay anunciando esto. Técnicas de verdad. No webs linkadas a negocios de Cloudfare.

KBOUMMM…. XDDD

La dirección del servidor DNS la puedes configurar en tu ordenador, no necesitas acceder al router y es relativamente sencillo de cambiar.

Con este invento nadie te está diciendo que tu ISP no tenga tus datos de navegación, ya he aclarado en otro comentario que el ISP sigue sabiendo a dónde te conectas. Es para evitar que el servidor DNS lo sepa.

Hace años, en un viaje por Irán, me llevé mi DNS particular (vamos, fichero etc/hosts) con las 40 – 50 webs que más visitaba y no tuve el menor problema de navegación. Desde entonces lo sigo teniendo con algún pequeño mantenimiento de vez en cuando.

Enrique, gracias por estar aquí, eres una cita diaria en mis lecturas.