Ayer, los medios vivieron un episodio de esos en los que, claramente, el desconocimiento alimenta el pánico, y terminas hablando de supuestos ataques organizados y hasta de ciberguerra ante un simple virus que se esparce de manera completamente aleatoria y que no debería generar ningún problema si se tiene una mínima rutina de copias de seguridad.

Ayer, los medios vivieron un episodio de esos en los que, claramente, el desconocimiento alimenta el pánico, y terminas hablando de supuestos ataques organizados y hasta de ciberguerra ante un simple virus que se esparce de manera completamente aleatoria y que no debería generar ningún problema si se tiene una mínima rutina de copias de seguridad.

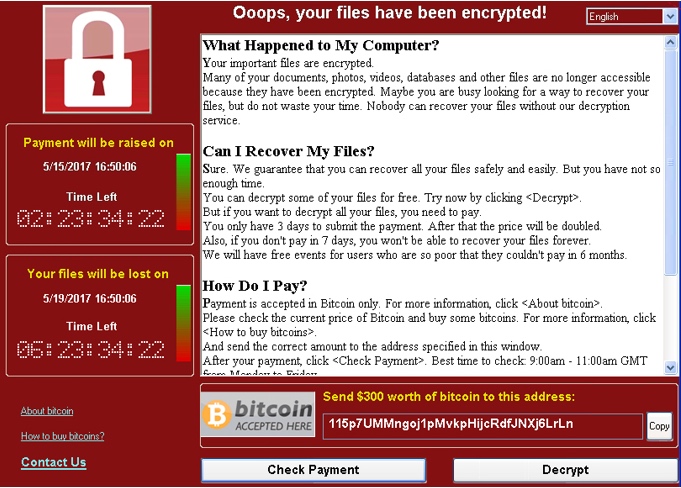

El ransomware es un fenómeno ya muy antiguo: se infecta un equipo con un programa que cifra los contenidos del disco duro, y se reclama un rescate a través de algún medio de pago que permita cierto nivel de anonimato. La infección puede producirse a través de spam o por otros métodos, tratando de conseguir que el usuario abra un enlace que permita la descarga del programa, y buscando posteriormente otros equipos que infectar a partir de ese. Si esa infección se propaga en una red corporativa en la que los antivirus no estén a la última, bien por desidia o por plazos de verificación que a veces se imponen de manera rutinaria, lo único que hay que hacer, si se trata de un sitio serio, es desconectar los equipos infectados, eliminar la infección, recuperar el contenido de esos equipos del servidor de copias de seguridad, y a otra cosa. No hay más problema.

Que aparezca un virus de este tipo en una compañía no es nada infamante ni deshonroso: en cualquier sitio, por actualizadas que estén sus políticas de seguridad, puede ocurrir que una persona haga clic en un enlace o entre en una página que posibilite una infección. Hablando ayer sobre el tema con Marcos Sierra, de Voz Pópuli, que fue ayer el primero en reportar la infección de algunos ordenadores de la red de Telefonica, recurrí a la famosa frase de Gene Spafford, Spaf, que para mí sienta perfectamente bien las bases de lo que es la seguridad informática:

«The only truly secure system is one that is powered off, cast in a block of concrete and sealed in a lead-lined room with armed guards – and even then I have my doubts.»

(El único sistema verdaderamente seguro es uno que esté apagado, metido en un bloque de hormigón y sellado en una habitación aislada con plomo y con guardias de seguridad – y aún así, tengo mis dudas)

Hoy, Marcos me cita e incluye la frase en su noticia titulada «España no está preparada para una ciberguerra: hablan los expertos«, que no pretende ser un ataque a los protocolos de seguridad del estado español, sino una evidencia: nadie está realmente preparado para algo así. Si alguien tiene suficiente interés en atacar tus sistemas, será capaz de hacerlo. Lo peor que puede hacer es ponerte en la posición de ser un objetivo interesante: presumir ostentosamente de tu seguridad, desafiar a posibles atacantes o simplemente, ser un símbolo de algo puede convertirte en objetivo, y nadie puede superar un ataque específicamente diseñado para ello. Obviamente, esto no debe hacernos caer en el derrotismo y en el «para qué voy a protegerme», sino todo lo contrario: debemos hacer todo lo que razonablemente esté en nuestra mano para evitarlo, pero sabiendo que el riesgo cero, sencillamente, no existe. Y si ocurre, lo que hay que hacer es ser transparente y arreglarlo lo antes posible, que fue ni más ni menos lo que ayer hizo Telefonica.

Pero lo importante, por supuesto, es entender las diferencias entre lo de ayer – una simple infección aleatoria que llegó a Telefonica y a otras empresas como pudo llegar al patio de mi casa, que es particular – y un ataque organizado, selectivo, o peor aún, una ciberguerra destinada a provocar daños concretos y a comprometer la disponibilidad de infraestructuras críticas. Nada de eso ocurrió ayer: no hubo «países afectados», ni «empresas paralizadas», sino una simple infección aleatoria que alcanzó a algunos equipos, y que solo provocó daños a quien careciese de rutinas de copia de seguridad, algo que desgraciadamente aún es habitual a algunos niveles, y que sí debería ser objeto de estudio. No debes tenerle miedo a los virus, a lo que debes tenerle miedo es a las compañías que no se protegen o que no hacen copias de seguridad. Ayer no hubo «ataque a tal o cual compañía», ni información comprometida, ni peligro para los usuarios, ni nada por el estilo. Solo unos aprovechados intentando ganar dinero con la ignorancia ajena o a costa de quienes no tienen prácticas de seguridad mínimamente adecuadas. Mezclar términos de manera irresponsable al informar no es más que buscar el sensacionalismo y alimentar el pánico, algo nunca recomendable en ningún contexto. Y en seguridad, menos aún.

This article was also published in English at Forbes, “The global media completely overreacted to yesterday’s cyberattacks«

Puede ser, pero el hecho es que si que hubo ordenes de apagar diversos servidores y bloquear accesos, por aquí compañeros que trabajan para proveedores de Telefonica contaron como habían sido enviados a sus casas porque simplemente no había acceso a los hosts respectivos.

Otro detalle a comentar es que la vulnerabilidad ya había sido detectada y parcheada por Microsoft en …. Marzo! lo cual obligatoriamente nos debe a llevar a cuestionar los protocolos en los que las empresas van postergando y postergando las actualizaciones de seguridad de sus computadoras, y si, que aparezca un virus en una compañía no es difamante ni deshonroso, pero el hecho de que ocurra con una amenaza que ya tiene dos meses de antigüedad ya me deja mucho que pensar.

Sobre eso os remito a

http://www.elladodelmal.com/?m=1

El problema de los parches en entornos empresariales es que ciertos»adelantos» y soluciones pueden tumbar años de desarrollo. Por ejemplo la nueva versión de Samba (sip, uno de los puntos vulnerables) que se supone era más segura y 100% compatible (juas) provoca que todos los desarrollos en VFP deban instalarse en «local» porque.el adelanto se cepillo el.sistema de bloqueos en red. Traslada ese problema a algo mucho más extendido como COBOL o Java y ya tienes a los usuarios al borde del patatús en los mayores bancos y aseguradoras.

Que deberían de priorizar las pruebas si, pero eso explicarlo al señor de la corbata que solo le preocupa colgarse otra medalla al recorte de gastos… Y que considera los gastos en seguridad patrañas de viejas porque su cuñado…

Claro que he leído la nota de el Maligno, pero aun así.. no deja de asombrarme que esas cosas pasen en una empresa que tiene el Customer Support de Microsoft, y que no es que la vulnerabilidad tenga solo una semana de conocida, vamos… estamos hablando de MES Y MEDIO… que si, mucha transparencia pero como bien dices al final solo buscan una medalla adicional al recorte de gastos.

Ahora el dilema es:

¿Pagar o no pagar??

Si el ataque se produce por un virus que aprovecha una vulnerabilidad conocida y para la cual hay correciones publicadas por el fabricanta, el problema no es el ataque (siempre habra los que atacaran), el problema es la negligencia en actualizar versiones de programas basicos y el inpacto fueboara los que -negligentemente- no tenian copias de seguridad actualizadas.

Afortunadamente, los ciberdelincuentes no están obteniendo mucho dinero de este ransomware, tan solo han recibido unos pocos miles de euros en sus direcciones bitcoin, y alguien ha descubierto ya cómo detener la propagación del gusano:

https://www.xataka.com/seguridad/como-un-investigador-anonimo-ha-detenido-accidentalmente-y-con-10-euros-el-ransomware-wannacrypt

Lo cual indica, una vez más, la importancia de tener una buena política de copias de seguridad: la extorsión no funciona si tienes copia de tus datos.

Queda la segunda parte de este episodio: Bitcoin es más o menos anónimo, pero no al 100%. Presumiblemente habrá una cacería policial a la búsqueda de todo aquel atacante que pretenda cobrar el dinero de esas direcciones bitcoin. ¿Quién ganará? ¿La policía o la seguridad (imperfecta) de Bitcoin?

¿Deberían haber usado Monero en lugar de Bitcoin?

Sr. Dans, suelo estar de acuerdo con sus opiniones, pero disiento en este caso sobre un punto concreto: la paralización de empresas.

Trabajo en una consultora informática a nivel nacional. Cuando detectaron el ataque nos pidieron que apagáramos los ordenadores. Sin nuestra herramienta de trabajo, no podemos realizar aquello por lo que nos pagan la nómina a fin de mes. Eso es una empresa paralizada en toda regla. Y en este caso una empresa con más de mil trabajadores sólo en España.

Un saludo.

Nunca ha trabajado en la economía productiva, no suele entender estas cosas.

Discrepo. Para mi que la compañía tecnológica más importante del nuestro país quede secuestrada por no actualizar Windows si afecta a su imagen. Y mucho.

Y yo no me creería todo lo que dicen sobre su capacidad para solucionarlo. Hoy, ya en sábado, sus servicios técnicos no pueden reparar averías porque siguen sin acceder al software de gestión de las mismas. Hoy no pueden trabajar.

Teefónica no quedó paralizada, siguió dando servicio a sus clientes. Se paralizaron actividades de gestión. Es muy distinto.

Hombre Enrique, no voy a refutar punto por punto tus argumentos. Pero que la mayor empresa de telecomunicaciones de España y una de las punteras del mundo tenga que mandar a su casa a miles de empleados no creo que sea una «simple» anécdota.

Sigo con interés tus comentarios pero esta vez noto cierto «compadreo» y ganas de «salvar» la reputación a Telefónica. No es necesario, ya tienen buenos contactos en medios masivos para blanquear su error.

¿Compadreo? ¿Salvar la cara? ¿Y qué diablos iba a ganar yo con eso? ¿Tú has visto la CAÑA con MAYÚSCULAS que le he dado a Telefonica en otras ocasiones? ¿Qué se me ha perdido a mí defendiendo a la compañía? Salvo, lógicamente, que lo que diga, lo diga porque realmente crea que es así: que nadie está a salvo de algo así, que la incidencia ha sido muy pequeña (no, lo siento… no hay «miles de empleados enviados a casa», ni «compañía paralizada», «sistemas completamente desconectados», ni nada por el estilo, y quien lo diga, lo siento, pero no sabe de lo que habla) y que lo que hay que hacer es EXACTAMENTE lo que se hizo: admitir los problemas, colaborar con quienes ayudan a resolverlos, y solucionar las cosas lo antes posible con las rutinas que estaban preparadas para ello. Ni más, ni menos. Lo demás es puro y duro tremendismo.

Fue así, miles, todo distrito C, entre 11.000 y 14.000, a casa. El sistema de login a O365 no funcionó hasta anoche. Millones de emails sin leer…eso es paralizar o no?

Y quedan la decenas cuentos de equipos que necesitarán reinstalacion.

Me lo han contado…

Sr. Dans. Maneja Ud conceptos básicamente correctos, pero incompletos y alejados de la realidad cotidiana. Cuando la información se almacena en servidores, y no en los discos locales, el problema no son las copias de seguridad de los 40.000 ordenadores de mi organización (sí las de los servidores, claro), que también. El problema principal es que:

a) la atención al público en nuestros cientos de oficinas se ve afectada o paralizada, y cuando hablamos de plazos legales o repercusiones administrativas (o atención sanitaria cancelada) la cosa se complica. Otro tanto cabe decir de las relaciones con clientes, proveedores, asociados, otras administraciones, etc (mi organización no mandó a nadie a casa, pero cerró completamente la comunicación mediante correo electrónico).

b) restaurar a su estado esos PCs no es tan sencillo como tirar de un backup, ni mucho menos. En muchas organizaciones no queda más remedio que volver a bajar una «imagen» de la maqueta corporativa y empezar a reconfigurar, y eso lleva tiempo y exige mano de obra (nunca dimensionada para estas eventualidades). Y mientras tanto, el servicio que prestamos paralizado.

En definitiva, que aunque puede que la información (el activo más valioso) no se vea afectada, un incidente así desde luego que tiene un impacto reputacional, económico, social, etc, tanto más importante cuantos más sistemas se vean afectados.

No es cuestión de ser tremendista, claro que no, pero tampoco de minimizar el impacto de un incidente de estas características ni de despacharlo afirmando que se resuelve en dos patadas tirando de restores.

Ah, afortunadamente mi organización no se vio afectada, pero y si sí?, como diría J. Mota.

No se altere señor Dans, hoy estoy muy de acuerdo con su entrada, y me parece de lo poco sensato que he leído.

En este país la gente, aún no sabiendo apenas de tecnología, tiende a hablar queriendo tener siempre la razón.

Ayer daba mucha vergüenza ajena ver los medios informativos, hablando de ciberguerra o ciberataque, cuando esto no es más que un problema de mal mantenimiento.

Telefónica, como otras grandes, ralentiza las actualizaciones y eso le ha supuesto un problema.

El supuesto ataque a los hospitales británicos o es más que un enorme problema de mantenimiento de sus equipos.

Pero aún no he leído a nadie hablando sobre lo preocupante que supone ver como equipos que manejan información tan sensible, son tan vulnerables.

Por ejemplo, ese exploit se podría haber usado para fines más perversos, como robar información sensible de los ciudadanos o intercambiar diagnósticos y pruebas entre pacientes.

Los empleados de Telefonica lo único que sufrieron fue el tener que trabajar desde el móvil o una Tablet.

¿Eso es un problema?

A mi me parece una ridiculez al lado del ejemplo anterior.

Si tenemos en cuenta que este ransomware es una versión de un soft previo desarrollado por la NSA, y publicado como una filtración, creo que podemos estar bien seguros de que la vulnerabilidad fue usada antes por la NSA para el robo de información, a escala masiva, y sin que nos hayamos enterado porque al usuario no le aparecía en pantalla un mensaje pidiendo un rescate por sus datos.

Gracias por tu información, un saludo, gracias.

La verdad es que el hecho de que hayan accedido a tal cantidad de empresas y de manera casi simultánea da mucho que pensar. Lo de una «simple infección aleatoria» yo no lo tendría tan claro.

Lo más descorazonador es que las herramientas para causar este tipo de situaciones están al alcance casi de cualquiera.

Estoy de acuerdo con Luis Hernández, da mucho que pensar…

Además, esto ocurre en el contexto de la destitución de Comey por Trump. James Comey investigaba la posible relación de los ciberataques de Rusia contra Hillary y que pudieron condicionar los resultados de las elecciones norteamericanas que ganó Trump.

Luego tenemos esto (a Assange también se lo ha relacionado con la información contra Hillary Clinton), que coincide en plazos:

https://www.adslzone.net/2017/03/21/wikileaks-amenaza-con-publicar-exploits-si-las-companias-no-los-parchean-en-90-dias/

Y esto:

Rusia detiene a un experto en seguridad de Kaspersky por «traición»

http://www.eldiario.es/cultura/tecnologia/privacidad/Rusia-experto-seguridad-Kaspersky-traicion_0_605789612.html

Y recordar la relación de Kaspersky (ex KGB) con el gobierno ruso. Y sobre todo quien es Kaspersky, un amante de la adrenalina….

https://en.wikipedia.org/wiki/Eugene_Kaspersky

Theory on ties to Russia

«Edward Snowden stated on Twitter on August 16, 2016 that «circumstantial evidence and conventional wisdom indicates Russian responsibility.»

https://en.wikipedia.org/wiki/The_Shadow_Brokers

Kaspersky Lab’s

«Based on our analysis, we can assure our customers that Kaspersky Lab’s solutions currently detect all the threats included in the published materials. We would also like to point out that many of them have been detected since 2015 through heuristic and generic methods.»

https://support.kaspersky.com/shadowbrokers

Has puesto una frase muy acertada pero hay otra que define mejor este problema:

«Las organizaciones gastan millones de dólares en firewalls y dispositivos de seguridad, pero tiran el dinero porque ninguna de estas medidas cubre el eslabón más débil de la cadena de seguridad: la gente que usa y administra los ordenadores» — Kevin Mitnick.

Al final, una empresa puede tomar medidas pero siempre, el problema va a ser el factor humano como ha sido en esta ocasión.

Las empresas, al menos aquí en España, se concentran más en protocolos de seguridad a nivel de permisos pero luego no dedican apenas esfuerzo en formar a sus trabajadores en cuestión de seguridad informática.

No sirve de nada que restringas el acceso a un recurso si después, la persona que tiene acceso a ese recurso se esta descargando addware/malware continuamente.

No estoy de acuerdo con el razonamiento de que el de ayer fue «un ataque más» y que la prensa esté dramatizando. Mis razones:

1) El ataque ha afectado al NHS (Seguridad Social de Inglaterra, Gales y Escocia). Muchos hospitales han tenido que cerrar y evacuar a enfermos graves. Además claro, de los problemas con consultas normales: historiales médicos que no se pueden consultar, análisis que no se pueden entregar, radiografías que no se pueden hacer… creo que si es noticia y si es motivo de preocupación que la salud de la gente se vea afectada.

2) La escala del ataque: el impacto en dos gigantes como Telefónica o el NHS creo que justifica que esto sea noticia… el número de máquinas afectadas (muchos miles), también.

3) El cómo se produjo: todo indica que el ataque se organizó con una herramienta de cracking de la NSA, explotando una vulnerabilidad de Windows XP. Lo primero, es alarmante que el gobierno cree herramientas potentes y que se las roben grupos criminales. Lo segundo, evidencia el problema de las grandes empresas para responder a retos de seguridad: si dejas actualizar el SO de tus redes immediatamente, puedes dejar tus máquinas a exploits 0-day. Si no dejas actualizar el SO, expones a tus máquinas a exploits antiguos (como es el caso de este)

Hola Alberto

Estoy de acuerdo con lo que comentas pero no entiendo la frase de los exploits 0-day. Quiero decir, si actualizas el sistema operativo inmediatamente solo es vulnerable a los exploit 0-day, pero si no lo actualizas inmediatamente es peor, porque es vulnerable a exploits 0-day y exploits antiguos, ¿no?

Eso no hubiese pasado si usasen Linux.

Que insensatos. A pesar de las pérdidas económicas, nunca aprenderán.

Soy linuxero desde hace casi 20 años y desde hace 18 no hay otra cosa en mi casa (sí, por desgracia, en mi trabajo, una Administración pública), por tanto nadie tiene que convencerme de las enormes ventajas de funcionar con Linux. Otra cosa es creer que Linux es invulnerable. Ciertamente, su arquitectura es más dura que la de Windows y atacar un sistema Linux no está al alcance de cualquier aficionado que sabe mucho, como parece que sí es posible en pequeños y casi inofensivos ataques a sistemas Windows, pero eso no quiere decir que Linux no pueda ser atacado y derribado y más en un entorno de ciberguerra o de ataque masivo largamente planficado.

Hay rumores de que el ataque que nos ocupa podría ser un experimento de ciberguerra desarrollado por China, pero no hay prueba alguna, ni siquiera pieza de convicción racional al respecto. De todos modos, la extensión del ataque -que me hace discrepar de la opinión de Enrique de que se trata de un ataque más- me lleva a que no estamos ante un fracaso de los sistemas de seguridad de las empresas afectadas, sino a un fracaso de los servicios nacionales de inteligencia, que se habrían dejado sorprender por un ataque que tiene todas las pintas de ser, de algún modo, conspirativo.

Quizá con el tiempo sepamos algo más de lo que realmente ha ocurrido. Pero lo dudo.

Está claro que ningún sistema operativo es invulnerable, pero lo de los entornos Windows lleva décadas alcanzando el nivel de lo ridículo en materia de inseguridad.

Este ransomware consistía en 2 rutinas. La primera inicia su ejecución mediante un correo electrónico malicioso, e instala la segunda, que infecta otras máquinas de la red local mediante una vulnerabilidad en la implementación Windows de SMB.

Esto es lo que me parece más pasmoso, que el ataque se inicie mediante un email malicioso, al más puro estilo del virus I Love You (año 2000), que en su día también la lió parda. Han pasado 17 años, y parece que MS todavía no haya aprendido nada, su software todavía ejecuta cualquier mierda que le manden por email desde el otro extremo del planeta, con una intervención ínfima del usuario.

En otros tiempos, ante la extrema abundancia de infecciones de equipos Windows, y la escasez de las mismas en otros sistemas operativos, muchos ingenuos afirmaban que eso era simplemente por ser Windows el más utilizado. Según esta visión errónea de la realidad, Windows no era el más vulnerable, solo el más usado, y por tanto el blanco en el cual se centraban los atacantes.

Pero ya no es así. Desde hace años en móviles el más usado es Android (que también es Linux), una amplia proporción de usuarios usan el móvil para leer el correo electrónico, y no vemos que en Android (ni en iOS si a eso vamos) se produzcan estas infecciones masivas por correos maliciosos.

Hola Krigan,

Desde hace varias versiones, Windows no tiene ningún problema de diseño en su arquitectura desde el punto de vista de seguridad que lo haga más vulnerable que otros sistemas operativos. Windows XP sí los tenía (cualquier usuario era administrador todopoderoso por defecto, por ejemplo). Puede tener fallos de programación que introducen vulnerabilidades, como cualquier otro SO, pero no fallos arquitecturales.

Pero en mi opinión hay dos problemas que hacen que sea siendo bastante vulnerable:

1) La configuración (la primera rutina que mencionas): aunque poca gente lo sabe, Windows se puede configurar para que el usuario solo pueda ejecutar la aplicación Notepad, y grabar en una sola carpeta, y nada más, por poner un caso extremo. Si Windows deja que se pueda ejecutar cualquier basura recibida por correo electrónico, es porque alguien no lo ha configurado para impedirlo. Aquí hay que tener en cuenta que al ser SO cliente, los usuarios quieren hacer cosas, así que necesitan Flash, Adobe, Java, leer correos con texto HTML, jugar al buscaminas, etc. En un SO de servidor, con Linux o Windows, no se instala ni un navegador. Lo de los OEMs instalando basura en un PC recién comprado y Microsoft permitiéndolo ya es de traca.

2) La desidia de muchos administradores de sistemas, programadores, CIOs y clientes para mejorar la seguridad (la segunda rutina que mencionas). En el caso de WannaCrypt mira la historia: se trata de una vulnerabilidad en la implementación del protocolo SMB v1:

Microsoft Security Bulletin MS17-010 – Critical

que fue corregida hace 2 meses, el 14 de marzo. Pero es que Microsoft lleva diciendo que se deje de usar SMB v1 desde hace dos años, abril 2015:

The Deprecation of SMB1 – You should be planning to get rid of this old SMB dialect

y rogándolo desde septiembre de 2016:

Stop using SMB1

Que ahora salgan empresas que siguen con Windows XP, SO para el que Microsoft dejó de sacar parches (ha tenido que hacer una excepción con lo de ayer), o que no tienen los PCs de los usuarios parcheados (los más vulnerables) lo dice todo…

Sin ir más lejos, hace dos semanas un técnico de Microsoft asignado a uno de mis clientes nos indicó que dejáramos de usar SMB1, y no lo hemos hecho ni caso. Ayer nos lo volvió a recordar, a propósito del WannaCrypt.

¿Culpa de Microsoft? ¿De Windows?

PD: a nivel personal uso macOS. No me gusta Windows, y la única razón por la que lo uso (virtualizado) es porque tengo que usar un software que solo puedo usar en Windows.

Totalmente de acuerdo en que SMB1 se debería abandonar ya mismo. No solo por motivos de seguridad, sino porque es un puto caos de mezcla de protocolos arcaicos. Es indudable que MS está haciendo lo correcto al impulsar el abandono de SMB1.

Respecto al primer punto, tanto OSX, ChromeOS, y Ubuntu (con poca cuota de mercado) como Android e iOS (con casi el 100% de cuota de mercado en móviles y tablets) también son SOs clientes, y con ellos no pasan estas cosas.

No es un problema de arquitectura, incluso en el XP puedes tener a los usuarios fuera del grupo de Administradores, es un problema de desidia de MS. Como dices, la configuración por defecto es insegura (también con las versiones más recientes, con los permisos MAC).

MS tiene que aprender a tomarse la seguridad en serio, también en la configuración por defecto, y que sus propias aplicaciones sigan el principio del mínimo privilegio que mencionabas en otro mensaje, porque uno de los desarrolladores que no lo cumplen es precisamente MS.

Cuando MS haga las cosas bien en materia de seguridad, dejaremos de ver los bochornosos espectáculos que se ven en el mundo Windows, con administradores que desactivan el botón derecho del ratón (¿cómo es posible que el botón derecho del ratón sea un problema de seguridad en un SO?), y que de vez en cuando mandan un aviso a sus usuarios diciendo «¡Atención! ¡Cuidado que anda circulando por ahí un correo muy malo!».

Las distintas versiones de Windows tienen unas 8.000 vulnerabilidades documentadas en la última década. Linux, sólo 2.500, es tan inseguro o más que los Windows.

Discrepo tanto en la gravedad de lo de ayer como en la inevitabilidad de estos sucesos:

Respecto a la gravedad, trabajo en una consultora que tiene como clientes a Telefónica y a muchas otras empresas internacionales. Ayer por la mañana recibimos la instrucción de desconectarnos de las redes de Telefónica, y por la tarde de no conectar nuestros portátiles a nuestra red corporativa si han tenido contacto con las redes de Telefónica durante los últimos 30 días (que así ha sido en mi caso). Lo cual significa que el martes (el lunes es fiesta en Madrid), cientos de empleados para poder trabajar tendremos que pasar primero por el CAU para que revisen nuestros portátiles (para más inri a mí me «regañarán» por usar un portátil no corporativo aunque tenga el último Windows 10 con los parches de seguridad y antivirus de pago actualizados diariamente).

Respecto a la inevitabilidad, sí, los ataques y las infecciones son inevitables, pero hay grados, y hay muchos casos evitables. En las empresas, la triste realidad es la siguiente:

– La mayor parte de los productos que se desarrollan no tienen test automatizados, lo cual hace que probarlos manualmente cada vez que salen parches (normalmente mensualmente) sea muy costoso.

– Lo anterior hace que los que toman las decisiones decidan no actualizar los parches mensualmente. En una de las empresas que ahora es de Telefónica no se instalaban parches nunca, «por si rompían algo». Ni siquiera se instalan los parches a un grupo reducido de usuarios, para que «probaran en real» con impacto mínimo. Y en la mía solo se han empezado a instalar desde hace un par de años.

– Los usuarios que no son informáticos no tienen la más mínima noción de la seguridad, ni de las copias de seguridad y a veces ni de donde guardan los archivos. Ni se les forma ni se les «pone a prueba», solo se les mandan correítos del tipo «no abras enlaces de desconocidos».

– Los desarrolladores informáticos tampoco tienen mucha conciencia de la seguridad. Ignoran el principio del mínimo privilegio, piden permisos de administrador para todo, mantienen Windows XP en máquinas de desarrollo, o se instalan el Windows XP mode de Windows 7 porque «el Visual Basic 6.0 no se puede instalar en Windows 7» (falso, incluso se puede hacer que una vez instalado funcione sin ser administrador de la máquina), etc. Este es un tema que me resulta agotador con mis propios técnicos.

– Todo el mundo tiene mucha desidia para instalarse las últimas versiones de productos (que mejoran la seguridad entre otras cosas) o en instalarse los parches de seguridad de Windows, Office, Java, Flash, navegadores, etc. y mucho menos para probar y hacer que su software funcione con las últimas versiones.

Con esos cimientos, cuando alguien quiera atacar de verdad, lo de ayer sí va a ser una anécdota.

Creo que no si intencionadamente o no, ha sido un articulo precipitado. Pues no ha sido un ataque contra telefonica, sino mas global

Enrique, yo puedo entender que sientas simpatía por Chema Alonso, como se siente por los farsantes y los picaros en este país, pero hasta ahí.

Una de las razones de que ese incidente se convirtiese en un circo mediático, precisamente ha sido que Telefónica haya convertido en su imagen pública a un personaje, al que la mayor parte de los profesionales del sector consideran el Pequeño Nicolás de la seguridad informática.

Que la transparencia de Telefónica se reduzca a publicar un artículo en una página personal de Blogger, negando su responsabilidad, y dejándole la papeleta de dar la cara a un hombre de paja, es como para tentarse la cartera.

Solo párate a pensar en el impacto internacional en la imagen de Telefónica, ya no en nuestro país, en el que se ha convertido en objeto de chanza, como los son muchas otros escándalos.

El CISO de Telefónica y el responsable de dar explicaciones es Alejandro Ramos, que no lleva gorrito en su foto de Twitter, por lo que debe tener menos responsabilidad en la jerarquía interna.

Respecto al tema del CNI, en España existe una pugna en la burbuja de cibercentros de seguridad por hacerse con una tajada del presupuesto público, en el mismo estilo de lo que ha sucedido con otras empresas públicas, de las que seguro que tenemos alguna fresca en la memoria.

Seguro que me quedo corto si digo que no son menos de media docena, dependiendo cada uno de ellos de diversas administraciones públicas. Probablemente somos el país con más centros de ciberseguridad de la UE.

Es la carencia de prestigio y reputación de esos cibercentros de seguridad, la que ha impedido afrontar una pequeña crisis con la solvencia necesaria, y de ahí que se utilicen las siglas del CNI como paraguas para la labor del CCN-CERT.

Lo que ha sucedido con este incidente, es que se ha hecho evidente este pequeño circo, algo que era previsible para cualquier conocedor del tema. Como suele suceder, sólo cuando un incidente es retratado desde la perplejidad, se hace evidente que el Rey está desnudo.

La frase más completa que he leído de Gene Spafford es: “El único sistema seguro es aquel que está apagado y desconectado, enterrado en un refugio de cemento, rodeado por gas venenoso y custodiado por guardianes bien pagados y muy bien armados.

Aún así, yo no apostaría mi vida por él.”

Muy de acuerdo con el artículo, se tiende a exagerar sin saber.

Krigan, te contesto en este otro mensaje porque no me sale el botón Responder al hilo anterior:

Respecto a la configuración por defecto, tengo que darte la razón. Anoche descubrí que incluso en un Windows 10 limpio recíén instalado de cero hay una configuración por defecto que activa SMB1, y que Microsoft indica en su artículo de seguridad que como «workaround» se desactive:

In the Windows Features window, clear the SMB1.0/CIFS File Sharing Support checkbox, and then click OK to close the window.

No puede ser que Microsoft tenga a sus técnicos «evangelizando» dos años sobre quitar SMB1, pero lo activen por defecto.

Así les pasa con todo, que su prioridad es que las cosas le sigan funcionando al usuario. Si instalaran Windows cliente seguro por defecto, y que el administrador tuviera que cambiar lo mínimo para que funcionaran algunas cosas (como sí hacen en Windows Server), sería más seguro, pero la gente y la prensa especializada se quejaría horrores de las cosas que no funcionan, se hablaría mal del nuevo SO (ya les pasó con Windows Vista y su User Account Control), etc.

El problema viene de largo, porque MS nunca debería haber seguido en el XP y versiones anteriores la mala práctica de que los usuarios creados en la instalación de Windows (o en su primera ejecución si viene preinstalado con el equipo) estén por defecto en el grupo Administradores.

Ahora bien, el ejemplo que señalas de Vista y sus molestos mensajes UAC es muy ilustrativo, porque representa el paso de los viejos permisos DAC a los nuevos MAC que aparecieron en Vista.

Desde el punto de vista de la experiencia de usuario, se hizo de manera desastrosa, y la respuesta de MS al desastre que ella misma había causado fue, en lugar de hacerlo bien la siguiente vez, de forma segura y amigable al usuario, quitarse el problema de encima permitiendo la desactivación parcial (que el usuario elevase su propio nivel de privilegio para que la ventana UAC saltase en menos ocasiones) o incluso total de los permisos MAC, en Windows 7 y posteriores.

Resulta que Android también ha hecho la transición de permisos DAC (los clásicos permisos de Unix/Linux) a permisos MAC (selinux), y lo ha hecho sin que a los usuarios les supusiese el más mínimo inconveniente. Es más, los usuarios ni se enteraron de que se hizo esa transición, se hizo de forma totalmente transparente (salvo que seas de ese 1% que quieren rootear su aparato).

Tanto en Windows como en Android los viejos permisos DAC siguen existiendo, en ambos los permisos MAC son un complemento a la seguridad. Android hizo la transición a lo largo de varias versiones, MS quiso hacerlo en una (Vista), le salió mal, y después reculó y se olvidó del tema. En Android los viejos permisos DAC ya estaban bien puestos previamente al inicio de la transición, en Windows por defecto estaban mal puestos (usuarios normales en el grupo Administradores).

Es demasiado fácil echarle la culpa a los usuarios, que lo único que quieren es hacer un uso normal de sus equipos. Pero en otros sistemas operativos se las arreglan para hacer las cosas bien, de forma segura y sin complicarle la vida al usuario, mientras que lo de MS es pura desidia en materia de seguridad.

La seguridad y la experiencia de usuario no son antagónicas. Hay sobrados ejemplos de ello: OSX, Ubuntu, iOS, Android, etc. Lo que no puede ser es que te tumben una red corporativa con un simple email enviado desde China, el Kurdistán, o vaya usted a saber.

No estoy de acuerdo en restar TANTA importancia a lo sucedido y sobre todo en que salga MS de rositas.

En general concuerdo más cono el comentario #027 de Carlos Quintero. Allí menciona que en general no se actualizan entornos de producción con una regularidad adecuada, esto es “por si se rompe algo”, pero esta postura no es por manías infundadas, es en cambio porque seguramente en más de una ocasión algún parche oficial de MS ha causado problemas o conflictos, lo cual lleva a que los responsables no puedan fiarse al 100% de que MS hará bien su trabajo.

En la pequeña empresa pues también existen problemas similares, en su día con W7 muy pendiente de que MS no me colase la “actualización” que instalaba el malware que avisaba de W10 (muy cansinamente por cierto)… ahora en W10, cada actualización barre con las preferencias que tengas previamente configuradas y se descargan / instalan arbitrariamente.

Todo por lo cual considero que MS tiene gran parte de responsabilidad (no digo que toda, pero sí parte importante) en que tantos equipos estén desactualizados.

El AGUJERO… la vulnerabilidad lleva ahí ¿15 años al menos? …llamadme raro, pero a mí me sorprende mucho una vulnerabilidad tan transversal que al mismo tiempo puede explotarse desde XP hasta W10, es muy preocupante / alarmante… y mientras estos agujeros están allí tengo la sensación de que MS le preocupan más otras cuestiones… como ejecutar ARM en Windows y cosas de estas…

En su día se ha sido muy duro (en parte con razón) tanto con Flash como con Java… y ahora llevamos ya al menos un par de años con este tipo de ramsonware, desde el famoso “virus de la Policía” a la fecha hemos visto muchas versiones y el problema parece no resolverse.

Por cierto, otro apartado que considero debería tratarse es ¿y los antivirus? ¿También de rositas? …es que la empresa gasta mucho dinero en licencias tanto de Windows como del antivirus de turno, y cuando llegan los problemas parece que las responsabilidades al 100% se adjudican (con normalidad?) al currito que administra el dominio.

Es que no hay mucho más… tú te puedes pagar un seguro de vida carísimo, pero si después te da por saltar desde puentes, tirarte en paracaídas y practicar todo tipo de deportes de riesgo, es posible que te termines matando, e incluso que la compañía de seguros se niegue a cubrirlo si no habías especificado bien en tu póliza tu estilo de vida. El escenario tecnológico actual está lleno de compañías que creen que «como compraron un antivirus, ya no les va a pasar nada», y alguien debe explicarles que no es así (y que es imposible que sea así).

«Por cierto, otro apartado que considero debería tratarse es ¿y los antivirus? ¿También de rositas?»

Si buscas

kaspersky ransomware

verás que están especializados en el tema.

Yo es que soy muy radical con esto de los antivirus: no deberían existir. La seguridad del sistema es responsabilidad del sistema operativo. Si este hace las cosas bien, no necesitas ningún antivirus.

Y luego de todo esto, para grandes corporaciones como Telefónica o el Servicio Nacional de Salud Británico, entiendo que HOY sería muy razonable plantearse “¿es Windows el SO adecuado para nuestro negocio?”

Disfruto mucho leyendo a E. Dans y en general concuerdo con sus análisis, pero en este caso me falta contenido, hay muchos temas que no se mencionan y se limita a quitar hierro, creo que no es acertado en este caso, básicamente por la velocidad de propagación como por la magnitud, es cierto que ha sido indiscriminado, pero la próxima vez podría no serlo… se han colado hasta la cocina en MUHCAS empresas grandes en cuestión de minutos, esto hecho amerita un análisis más a fondo y analizar a TODOS sus actores, desde MS hasta los hackers.

No hay que olvidarse que Windows es el medio conductor …por esto creo que debe analizarse su rol / papel en todo esto.

Ya, pero este generalmente es el criterio que se aplica al usuario doméstico, a este usuario que se queja amargamente de lo mal que le va el PC, de los virus y cuando vas a echar un ojo resulta que tiene instalada toda la morralla que existe en la red, usuarios que navegan por ciertos sitios y que descargan y ejecutan software de dudosa procedencia sin ningún miramiento.

En este contexto pues lo que comentas aplica al 100%, contra la tontería del usuario no hay antivirus y estoy de acuerdo. Pero creo que este no es el caso, hablamos de GRANDES empresas y muchas de ellas afines al sector… ¿decide Telefónica saltar desde un puente? no lo tengo yo tan claro.

Planteado desde otro punto de vista ¿está la empresa empeñada en no actualizar? ¿Les hace más felices y duermen más tranquilos si no se actualizan?, no tiene ningún sentido… yo aquí repartía responsabilidades, como decía antes, si la empresa no actualiza es porque simplemente NO SE FÍA y la pregunta que cabe es ¿por qué no se fía? …¿no tiene MS ni una pizca de responsabilidad en esto? mmm…

Nononono, por supuesto que no digo eso. Microsoft tiene en este toda la responsabilidad del mundo: es evidente que, como muchos llevamos muchísimos años diciendo, ha tenido el muy dudoso mérito de generar un entorno muy inseguro y peligroso en el que muchas cosas no deberían funcionar como lo hacen. En mi artículo me he centrado en lo que me llamó más la atención: que un montón de opinadores saliesen a decir tonterías sobre lo «terrible» que era que entrase un virus en Telefonica, o sobre que estábamos poco menos que en plena ciberguerra, y aproveché para hablar algo de la necesidad de tener unos protocolos de seguridad bien desarrollados, pero no fui más allá.

Entiendo, en esto estamos muy de acuerdo, la prensa juega un papel en general bastante negativo como generador de psicosis colectiva y más concretamente la prensa no especializada se mete en muchos jardines sin tener nada claro lo que en realidad están diciendo.

La diferencia respecto a los ransomware anteriores consiste en que el virus sea capaz -explotando una vulnerabilidad del SO- de infectar por red local a los propios servidores. Esto último es lo realmente peligroso.

Las rutinas de actualización de algunos servidores no suelen ser tan frecuentes como en los equipos de usuario, ya que requieren pruebas para verificar que todo sigue funcionando. Para muchas organizaciones, por mucha copia de seguridad que tengas, el tiempo de parada es crítico. Además, devolver todos los sistemas a un estado consistente puede ser complejo, ya que distintos servidores almacenan información sobre un único proceso de negocio: bbdd, archivos…, y ésta debe quedar consistente al restaurar cualquiera de los servidores.

Si hubieran añadido -de forma combinada con el correo electrónico- otro método de acceso inicial como la infección de páginas Web mediante alguna vulnerabilidad de WordPress, y además no hubieran incluido un mecanismo de desactivación, entonces los daños hubieran sido mucho más graves.

Que los creadores de este virus hayan incluido en el código la opción de desactivarlo a nivel global con una sola acción, da que pensar.

«Que los creadores de este virus hayan incluido en el código la opción de desactivarlo a nivel global con una sola acción, da que pensar.»

Posiblemente esto sea solo una demostración, una prueba de lo que son capaces, algo controlado y que por eso han dejado esa opción.

Si bien estoy de acuerdo que el daño causado por este ramsonware (al menos a grandes empresas) se limita a hacerles perder el tiempo y quizás en algunos casos a un tema de imagen, sí que me preocupa tanto la velocidad de propagación como los sitios hasta los que han sido capaces de llegar.

Hay que tener en cuenta que generalmente para este tipo de software, lo más complejo es ser capaz de llegar a su objetivo, esto es lo realmente complejo y lo que han conseguido. En este caso el propio ramsomware te dice “Hola, estoy aquí… estás jodido” …pero si la intención fuese robar datos, monitorizar actividades lo RAZONABLE sería que una vez allí el software se camuflaje y permaneciese en la sombre, cogiendo datos y reenviándolos a sus creadores… por esto el “simple” hecho de que haya llegado tan dentro de sitios tan relevantes a mí me preocupa sobre manera.

«Si bien estoy de acuerdo que el daño causado por este ramsonware (al menos a grandes empresas) se limita a hacerles perder el tiempo…»

No estemos tan seguros. Algunos pueden pagar los pocos dólares que les piden y luego enterarse que tiene que pagar mucho mas, porque sino no le desencriptan. Pero los afectados eso no lo van a contar. Además, no solo pueden exigir dinero a algunas empresas desesperadas, les pueden exigir información u otras cosas (chantajes).

Discutir ahora si Windows es inseguro no tiene mucho sentido, eso ya se sabe. Pero aquí el problema es otro, va mas allá.

No hay que olvidar que estamos en un contexto en el que el resultado de las últimas elecciones norteamericanas ha sido condicionado por la actuación de supuestos hackers.

Por el contrario, pienso que tiene todo el sentido del mundo discutir si Windows es inseguro, y qué responsabilidad tiene MS en ataques que solo funcionan si usas su software.

Ten en cuenta que esto es algo que nos afecta a todos, porque Windows y otros programas de MS (cliente de correo, navegador, etc) se usan también en administraciones y servicios públicos (los hospitales británicos se vieron afectados), e incluso en la empresa privada hay también una afectación del interés público. El servicio técnico de Telefónica se vio afectado, y vivimos en un mundo en que las conexiones a Internet son muy importantes, cada vez más.

Parafraseando una famosa peli de acción, Windows debe morir. O que MS empiece ya a tomarse en serio la seguridad. Pero como llevan ya décadas así, me resulta difícil creer que MS se vaya a enmendar.

Krigan, a mi también me resulta difícil creer que Microsoft se vaya a enmendar…

Otra cosa Krigan, tu entiendes bien como funciona el tema de la minería de bitcoins y hasta que punto se pueden manipular las cosas en ese proceso? Quienes son los mineros? Parece que no cualquiera. Podrían los mineros llegar a ocultar transacciones?

«La creación de la criptomoneda no es precisamente un proceso sencillo, cada tanto tiempo la dificultad para obtener nueva moneda se duplica, es decir, no es lo mismo lo que costaba generar bitcoins al inicio, cuando la criptomoneda se diseñó, y lo que es ahora, que incluso con equipos especializados como los que se han incautado en realidad no se obtiene beneficio. Un equipo informático normal ya no sirve para minar bitcoins. Al principio la gente lo hacía con ordenadores, luego con tarjetas gráficas que tienen una capacidad de proceso un poco más elevada, y ahora se utiliza los ASIC [Circuito Integrado de Aplicación Específica], es decir, chips de diseño específico», los cuales, se han diseñado para llevar a cabo las operaciones criptográficas que tienen relación con bitcoins, y tienen un coste bastante elevado. A todo esto habría que sumar la considerable cantidad de electricidad que el proceso requiere.»

http://www.eldiario.es/cultura/tecnologia/mineria-bitcoins-salta-titulares_0_521448021.html

La verdad es que encuentro bastante confusas las declaraciones de la policía, dado que la redada no fue por minar bitcoins, y de hecho minarlos es perfectamente legal.

En Bitcoin todas las transacciones están a la vista, incluidas las asignaciones de bitcoins en el minado, si bien puede resultar bastante difícil llegar a averiguar quién es el propietario de una dirección bitcoin.

Lo que a mí me parece que ha sucedido es que (entre otros fraudes) los detenidos defraudaban la electricidad usada para el minado, y que de ahí obtenían la rentabilidad, de ahorrarse el coste de la electricidad.

Cuando la policía desarticula la red por otra causa, se encuentra conque también minaban (defraudando electricidad), y tal vez el policía que redactó la nota de prensa no entendió muy bien de qué iba esto de los bitcoins, y de ahí viene la confusión.

¿Se puede usar Bitcoin para blanquear capitales? Sí, como cualquier otra cosa. Para el blanqueo se usan incluso billetes premiados de lotería. Pero no necesitas minar para eso.

Respecto al ransomware, los atacantes y la policía van a estar jugando al gato y el ratón con los bitcoins pagados por la extorsión.

Los atacantes tratarán de hacer muchas operaciones entre diferentes direcciones bitcoin, tratando de ofuscarlo todo lo más posible, antes de convertir los bitcoins a la moneda de su país, y la policía tratará de desentrañar la madeja de todas esas operaciones de ofuscación, hasta dar con la conversión de bitcoins a dólares o la moneda que sea.

Ahora bien, si los atacantes encuentran a alguien que les convierta de bitcoins a moneros sin tener que revelar su identidad, se acabó la partida. Monero sí que es imposible de rastrear.

Uy, uy… según JJ producir bitcoins consume «mucha electricidad»… todo es relativo (que no dijo E), pero parece mucho barro para tanto gigante… volvemos a los tiempos en que nacía la energía nuclear (y el ecologismo)…un punto débil de la tecnología, la fuente energética, que no se resuelve ni con Asimov!

No, Xaquín, no es que yo lo diga. Parece que es así (a mi también me sorprendió, infórmate). Mira el enlace que puse antes. O este, que, curiosamente, habla de «minería» en Venezuela.

https://criptonoticias.com/sucesos/desmantelan-centro-mineria-bitcoins-once-mil-equipos-venezuela/#axzz4h3ye1F8g

Para minar bitcoins necesitas mucha energía, pero no para hacer compraventas con ellos. A día de hoy, el minado de bitcoins consume a escala mundial una cantidad de electricidad que es irrisoria en comparación con muchísimos otros usos.

Krigan, es verdad que todo es opinable pero me extraña un poco tu comentario. Igualmente gracias por la información. Es un tema interesante.

El drama ecológico de Bitcoin: “Consume ya lo que cinco centrales eléctricas”

http://www.eldiario.es/hojaderouter/tecnologia/ecologia-medio_ambiente-sostenibilidad-Bitcoin-criptomonedas_0_505699615.html

¿Cuál es el consumo de energía en la minería Bitcoin y su impacto en el medio ambiente?

https://www.oroyfinanzas.com/2015/08/consumo-energia-mineria-bitcoin-medio-ambiente/

Consumo energético de bitcoin podría convertirse en una posible catástrofe ecológica

http://infocoin.net/2016/04/16/consumo-energetico-de-bitcoin-podria-convertirse-en-una-posible-catastrofe-ecologica/

Nadie sabe cuánta energía se va a usar en el futuro para el minado porque depende, entre otros factores, del precio del bitcoin, y de la cantidad de bitcoins disponibles para el minado. A los mineros les tiene que salir rentable. Si no, no minan.

La cantidad de bitcoins a minar se reduce a la mitad cada cierto tiempo. Y el precio futuro del bitcoin, aunque tiende al alza, nadie sabe cuál será.

La cifra de 4 centrales eléctricas puede sonar muy impresionante, pero es a escala mundial. En todo el planeta hay miles de centrales eléctricas.

Dicen que hay hasta ahora mas de 200 mil ordenadores afectados (no solo con Win XP), sobre todo de empresas y en 150 países.

Pero también dicen que son muy pocos los que han pagado algo. Y esto sí que suena raro. O todos, la gran mayoría de los afectados, lo han sabido solucionar (ya hay vídeos muy claros en youtube y propuestas de anti ransomware muy concretas) o si han pagado no se sabe o no se puede saber.

También está el botón «contact us» que no sé que papel juega.

Un saludo.

El ransomware solo afecta a los ficheros de usuario, no a los datos contenidos en bases de datos. Los ficheros se pueden reponer mediante copias de seguridad.

Sí se puede saber cuánto se ha pagado en total. Las direcciones bitcoin donde se reciben los pagos son 3, y son conocidas.

No debería ser raro si se dispone de las debidas copias de seguridad. Después de ‘limpiar’ el equipo infectado se restaura y listo.

Estimado Enrique,

Creo que después de las cifras de equipos y países afectados que están dando organismos reputados como Incibe o CCN-CNI, tu análisis infravaloró la gravedad de lo sucedido.

Saludos cordiales

En absoluto. Para nada. Que una infección aleatoria alcance a muchos equipos no tiene nada que ver, y repito, NADA QUE VER, con que sea grave. Y mucho menos aún con que haya algún tipo de ciberataque coordinado o de ciberguerra. Es simplemente un virus creado para sacarse un dinerito, que no debería causar problema alguno a todo aquel que esté mínimamente preparado. No he infravalorado nada.

Comparto con Enrique lo que sostiene en este artículo.

Daré mi visión al respecto. El temido virus sufrido por Telefónica y otras empresas no es para nada una catástrofe para el funcionamiento de las empresas por suerte y en términos informáticos es un poco antiguo, pero es de los peores virus que se pueden tener junto a los que destruyen archivos como pasaba más con los antiguos de MS-DOS, pero ahora se lleva más el espionaje e infiltración de información, los de cifrado y los que atacan la BIOS, el grado de sofisticación del malware pasa por retos con la seguridad de la información, cosa que los informáticos conocen mejor que nadie a nivel informático. Esto no ha sido ninguna hecatombe, sino un mal uso por parte de un empleado abriendo un archivo ejecutable contaminado con el virus tipo caballo de Troya. Además, pagar el rescate de la información a los ciberdelincuentes no te garantiza que te proporcionen la clave creada con ese algoritmo para descifrarla. Las extorsiones están de moda.

Mi pregunta es: ¿si ya existían los parches, no es fallo de configuración de las actualizaciones por parte de los administradores? Deberían hacerse de forma automática y transparente para el usuario para que no sea necesaria su intervención, como si fuera una instalación desatendida.

Está claro que el mejor antivirus es la prudencia en el uso de Internet. Solo añadiré que el dominio Telefonica.es presentaba problemas de acceso en otras secciones diferentes a la principal. ¿Casualidad? .¿… o guarda relación? Gracias y saludos cordiales.

Hola Enrique, aún sigues creyendo que el ataque no fue para tanto

https://blogs.microsoft.com/on-the-issues/2017/05/14/need-urgent-collective-action-keep-people-safe-online-lessons-last-weeks-cyberattack/#sm.000tdfgtt18yqehtrnp1wj27kerfk

Enrique se ha equivocado o, mejor dicho, precipitado. Pero no esperes que lo vaya a reconocer.

http://es.gizmodo.com/microsoft-responsabiliza-a-la-nsa-por-el-mayor-ataque-d-1795215231?utm_campaign=Gizmodo_twitter_sf_es&utm_source=gizmodo_twitter_es&utm_medium=socialflow

Ni me he equivocado, ni tengo nada que reconocer. A ver si lo entendéis: un ataque no es importante en función del número de ordenadores infectado, sino en función de su gravedad. Este ataque no era grave. Era un simple ransomware de los de toda la vida, no particularmente sofisticado, que no tenía ninguna ciencia en su forma de distribución (aleatoria y no dirigida) y que a cualquiera que tuviese una mínima rutina de copia de seguridad, no le generaba ningún problema. Pero claro, ahora sale Microsoft, que es quien más tiene que ocultar al respecto, diciendo que es terrible, y vosotros tragáis como el que más. Lo siento, pero no. No me equivoqué: el ataque es una no-noticia, el virus es una mierda sin importancia ni sofisticación, y el tema no ha sido en absoluto importante. Si queréis insistir en vuestro error e ir por el mundo echándoos las manos a la cabeza y chillando «¡ciberguerra!!», allá vosotros, pero eso solo hará que reveléis lo poco que sabéis de este tema. Repito: No. Tuvo. Ninguna. Importancia. Punto.

Enrique,

Más de quince años trabajando en el sector de la ciberseguridad. Títulos y certificaciones oficiales. Muy aventurado por tu parte indicar «lo poco que sabemos de este tema».

Más de 74 países afectados. Pregunta en las distintas administraciones públicas españolas los protocolos que están teniendo que seguir y cómo está afectando a la atención al público. Basas tu argumentación en que no es un ciberataque dirigido sino aleatorio. Te sorprenderá conocer (documéntate al respecto) que los mayores ciberataques de la historia han seguido el mismo patrón. Código fuente desarrollado por agencias gubernamentales. Si consideras que el objetivo de esto era «conseguir un dinerillo» me reafirma en que te precipitaste con tus conclusiones.

Saludos

Por supuesto. Y no es que lo crea yo, es que no fue para tanto. No tuvo ninguna importancia. Mecanismo de difusión al azar, ransomware «de los de toda la vida», y ningún problema ni incidencia grave para cualquiera que tenga una simple rutina de copias de seguridad. Quien quiera ver el apocalipsis, adelante, pero solo demostrará que no tiene ni maldita idea de estos temas…

Fui víctima del tipo de virus que padece Telefónica. El infierno de la encriptación duró 1 mes (julio ’15). Tenía backup casi actualizado, solo perdí algunos correos poco importantes que no había guardado a tiempo en la copia de seguridad y que había borrado en el webmail. Nada trascendental. Yo no tuve que formatear, pero estuve a punto de hacerlo, pensando que aún se me cifraban los documentos y que quedaban restos; luego vi que tras muchas investigaciones y combinaciones de métodos protocolarios que no parecía ser ninguno 100% efectivo (soy un poco masoca y me gusta complicarme la vida, sobre todo si se trata de salvar algo de información sin respaldo, aunque no sea demasiado importante, me gustan los retos, pero solo a ratos me apasiona) lo conseguí neutralizar, si bien en esa época era más costoso, porque era polimórfico (Win32/VirLock) junto a una variante del CryptoLocker. El de Telefónica se llama WannaCry (‘quiero llorar’) o también lo conocen por WannaCryptor. Tanta investigación no me sirvió de mucho para la base de conocimiento para este caso particular, pues entonces estaba más difícil neutralizarlo.